OpenLDAPのインストールが完了したら、OpenLDAPサーバーに対して認証するためのクライアントマシンも追加する必要があります。

OpenLDAPサーバーにクライアントマシンを追加する方法はたくさんありますが、そのうちの1つはSSSDサービスを使用する方法です。 SSSDサービスは、ほとんどのLinuxディストリビューションリポジトリ(パッケージの名前が異なる)で利用できるため、管理が簡単にインストールされ、OpenLDAPクライアントマシンのプロビジョニングが高速化されます。

このチュートリアルでは、SSSDサービスを使用してRockyLinuxシステムをセットアップしてOpenLDAPサーバーに追加する方法を学習します。

前提条件

- OpenLDAPを備えたサーバーがインストールおよび構成されています。

- RockyLinuxクライアント。 この例では、RockyLinux8.5を使用しています。

- root権限が設定されているroot以外のユーザー。

OpenLDAPユーザーの確認

最初に、OpenLDAPサーバーで利用可能なユーザーのリストを確認します。 したがって、OpenLDAPサーバーで次のコマンドを実行してください。

この例では、OpenLDAPサーバーはドメイン名「ldap.mydomain.io」で実行されています。

以下の「ldapsearch」コマンドを使用して、OpenLDAPで利用可能なユーザーのリストを確認してください。

sudo ldapsearch -x -b "ou=people,dc=mydomain,dc=io"

これで、OpenLDAPサーバー上のユーザーのリストが表示されます。 以下のスクリーンショットには、テストに使用される「john」という名前のOpenLDAPユーザーがいます。

HostsファイルとFQDNの設定

パッケージをインストールする前に、Rocky LinuxマシンのFQDN(完全修飾ドメイン名)を設定し、OpenLDAPサーバードメインを定義するための「/ etc/hosts」ファイルを設定します。

この例では、 ‘ldap.mydomain.io’ IPアドレスで実行されています’192.168.10.50‘。 そしてその RockyLinuxクライアント IPアドレスで実行されています’192.168.10.80‘。

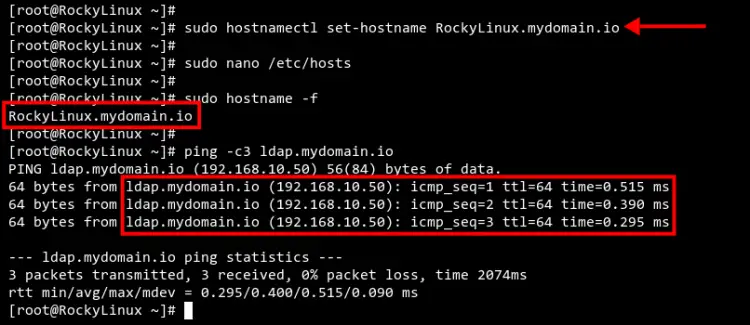

‘を実行しますhostnamectl‘以下のコマンドでRockyLinuxFQDNを設定します’RockyLinux.mydomain.io‘。

sudo hostnamectl set-hostname RockyLinux.mydomain.io

次に、構成を編集します’/ etc / hosts‘使用 ナノ 編集者。

sudo nano /etc/hosts

以下のように、OpenLDAPサーバーのドメイン名とIPアドレスに続いて、RockyLinuxクライアントの詳細を追加します。

192.168.10.50 ldap.mydomain.io ldap

192.168.10.80 RockyLinux.mydomain.io RockyLinux

完了したら、ファイルを保存して閉じます。

次に、次のコマンドを実行してRocky LinuxシステムのFQDNを確認し、RockyLinuxシステムとOpenLDAPサーバー間の接続を確認します。

sudo hostname -f

sudo ping -c3 ldap.mydomain.io

以下のスクリーンショットのような出力が表示されます。 RockyLinuxシステムのFQDNは「RockyLinux.mydomain.io」であり、OpenLDAPサーバーへの接続は成功しています。

OpenLDAPクライアントとSSSDパッケージのインストール

RockyLinuxシステムでFQDNおよびHostsファイルを構成した後。 次に、OpenLDAPクライアントとSSSDをRockyLinuxマシンにインストールする必要があります。

OpenLDAPクライアントをクライアントマシンにインストールする必要があり、SSSDサービスがOpenLDAPサーバーへのすべての認証を処理します。

SSSDまたはシステムセキュリティサービスデーモンは、LinuxマシンをIPAサーバー、Active Directory、およびLDAPドメインに登録するためによく使用されます。

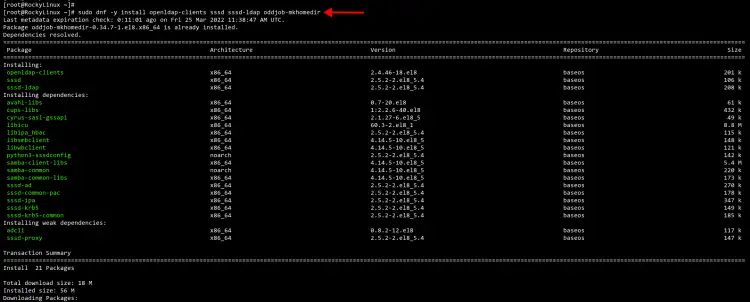

‘を実行しますdnf‘以下のコマンドを使用して、OpenLDAPクライアントパッケージ、追加のLDAPサポートを備えたSSSDサービスパッケージ、およびOpenLDAPユーザーのホームディレクトリを自動的に作成するoddjob-mkhomedirパッケージをインストールします。

sudo dnf -y install openldap-clients sssd sssd-ldap oddjob-mkhomedir

すべてのパッケージのインストールが完了するのを待ちます。

認証プロファイルをSSSDに変更する

OpenLDAPクライアントパッケージとSSSDパッケージをインストールしたら、SSSDサービスへのシステム認証とIDソースを設定します。

そして、これは’を使用して行うことができますauthselect‘コマンド。管理者は、RockyLinuxを含むRHELベースのシステムのデフォルトの認証およびIDソースを簡単に管理できます。

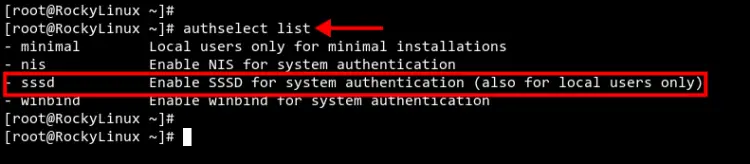

‘を実行しますauthselect‘以下のコマンドを使用して、使用可能な認証およびIDプロファイルを一覧表示します。

authselect list

次のような複数の認証とIDソースが表示されます。 NIS、 SSSD、 と Winbind。

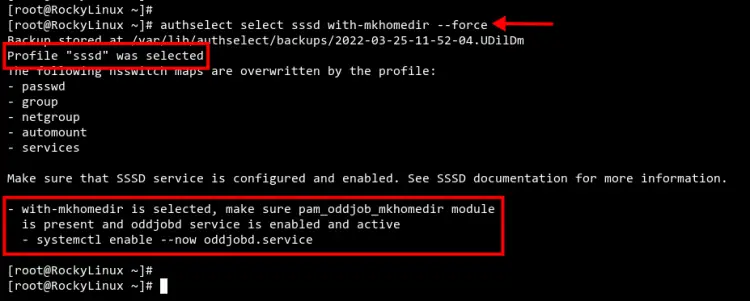

デフォルトの認証およびIDプロファイルを’に変更しますsssd‘を使用して’authselect‘以下のコマンド。 また、オプション’with-mkhomedir‘は、すべてのユーザーのホームディレクトリを作成するために自動的に設定するために必要です。

authselect select sssd with-mkhomedir --force

これで、以下のスクリーンショットのような出力が得られるはずです。 認証プロファイル’sssdRockyLinuxマシンのデフォルトプロファイルとして’が選択されています。

また、’を開始して有効にする必要があります。oddjobd‘以下のコマンドを使用したサービス。

sudo systemctl enable --now oddjobd.service

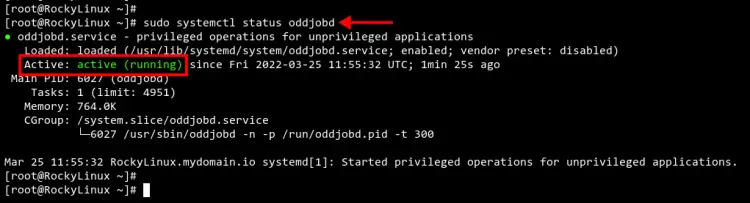

次に、’を確認して確認しますoddjobd‘サービスが稼働していることを確認します。

sudo systemctl status oddjobd.service

以下のスクリーンショットのような出力が表示されます。

OpenLDAPクライアントとSSSDサービスの設定

次に、OpenLDAPクライアントを構成し、SSSDサービスをセットアップします。

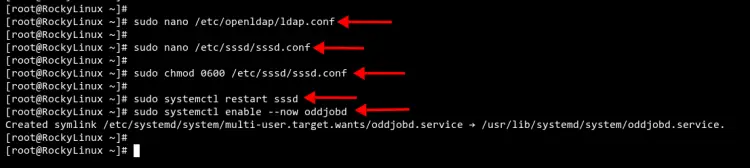

OpenLDAPクライアント設定を編集する’/etc/openldap/ldap.conf‘使用 ナノ 編集者。

sudo nano /etc/openldap/ldap.conf

OpenLDAPサーバーとベース検索ドメイン名を定義します。 ドメイン名は必ずドメインに合わせて変更してください。

URI ldap://ldap.mydomain.io/

BASE dc=mydomain,dc=io

完了したら、ファイルを保存して閉じます。

次に、新しいSSSDサービス構成を作成します’/etc/sssd/sssd.conf ‘ を使用して ナノ 編集者。

sudo nano /etc/sssd/sssd.conf

次の設定をコピーし、OpenLDAPサーバーで「ldap_uri」と「ldap_search_base」を変更してください。 次に、構成を貼り付けます。

[domain/default]

id_provider = ldap

autofs_provider = ldap

auth_provider = ldap

chpass_provider = ldap

ldap_uri = ldap://ldap.mydomain.io/

ldap_search_base = dc=mydomain,dc=io

ldap_id_use_start_tls = True

ldap_tls_cacertdir = /etc/openldap/certs

cache_credentials = True

ldap_tls_reqcert = allow[sssd]

services = nss, pam, autofs

domains = default[nss]

homedir_substring = /home

ファイルを保存して閉じます。

ここで、SSSDサービス設定のアクセス許可を’に変更します0600‘。 これにより、構成が保護され、所有者のみがアクセスできるようになります。

sudo chmod 0600 /etc/sssd/sssd.conf

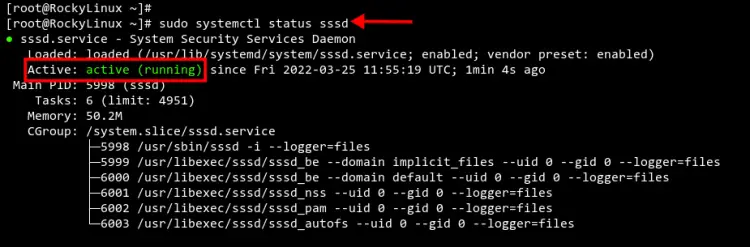

最後に、SSSDサービスを再起動して確認し、’を使用して新しい構成を適用します。systemctl‘以下のコマンド。

sudo systemctl restart sssd

sudo systemctl status sssd

SSSDサービスの現在のステータスが「アクティブ(実行中)」であることがわかります。

テスト

この時点で、SSSDサービスを使用してRockyLinuxマシンをOpenLDAPサーバーに追加しました。 次に、構成を確認しましょう。

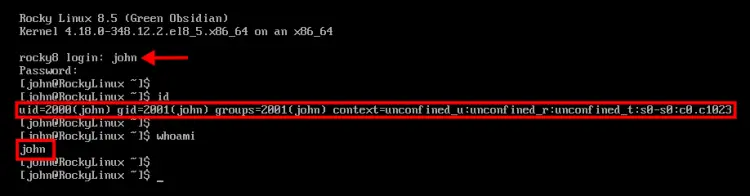

この例では、OpenLDAPユーザーを使用してRockyLinuxクライアントマシンにログインしてインストールをテストします。ジョン‘。

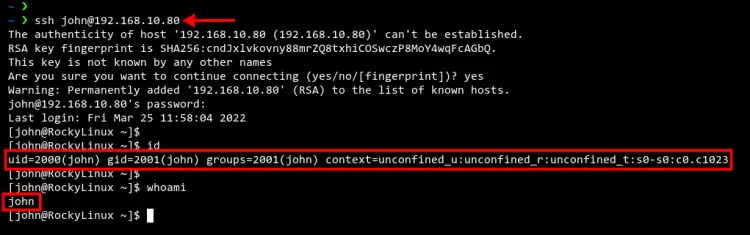

以下の例では、ユーザー「john」を使用してRockyLinuxクライアントマシンにログインしています。 あなたは定義されたを見ることができます uid と gid 番号は、OpenLDAPサーバーのユーザー「john」と一致します。

オプションで、SSH接続を介してRocky Linuxクライアントマシンにログインしようとすることもできますが、それでもOpenLDAPユーザーを使用します。

ユーザーの下’ジョン‘はSSH接続を介してRockyLinuxマシンに正常に接続されています。

ssh [email protected]

結論

おめでとうございます! これで、SSSDサービスを介してRockyLinuxクライアントマシンがOpenLDAPサーバーに正常に追加されました。 このガイドは、CentOS、AlmaLinux、Fedoraなどの一般的なRHELベースのディストリビューションにも適用できます。

The post RockyLinuxをOpenLDAPサーバーに追加する方法 appeared first on Gamingsym Japan.