このチュートリアルに従って、認証とアカウント管理のためにsysPassをOpenLDAPと統合する方法を学びます。

認証のためにsysPassをOpenLDAPと統合する

- OpenLDAPサーバーのインストールとセットアップ

以前のチュートリアルでは、OpenLDAPサーバーをインストールしてセットアップする方法について説明しました。 以下のリンクをたどって確認してください。

OpenLDAPサーバーのインストールとセットアップ

- sysPassのインストールとセットアップ

sysPassをインストールしてセットアップするには、以下のリンクをたどってください。

LinuxにsysPassをインストールしてセットアップする

- 認証のためにsysPassをOpenLDAPと統合する

まず、sysPassがPHP-LDAPモジュールとともにインストールされていることを確認します。

php -m | grep ldap- sysPassのOpenLDAPユーザーグループを作成する

sysPassへのアクセスを制御するために使用できるOpenLDAPのグループを作成します。 作成されるグループのすべてのメンバーは、sysPassへのアクセス/ログインを許可されます。

OpenLDAPグループの設定方法については、以下のガイドに従ってください。

OpenLDAPメンバーグループを作成する方法

OpenLDAPサーバーで、というグループを作成しました syspass。

以下のコマンド出力で明らかなように、一部のメンバーがこのグループに追加されました。

ldapsearch -H ldapi:/// -Y EXTERNAL -LLL -Q -b "dc=ldapmaster,dc=kifarunix-demo,dc=com" cn=syspassサンプル出力;

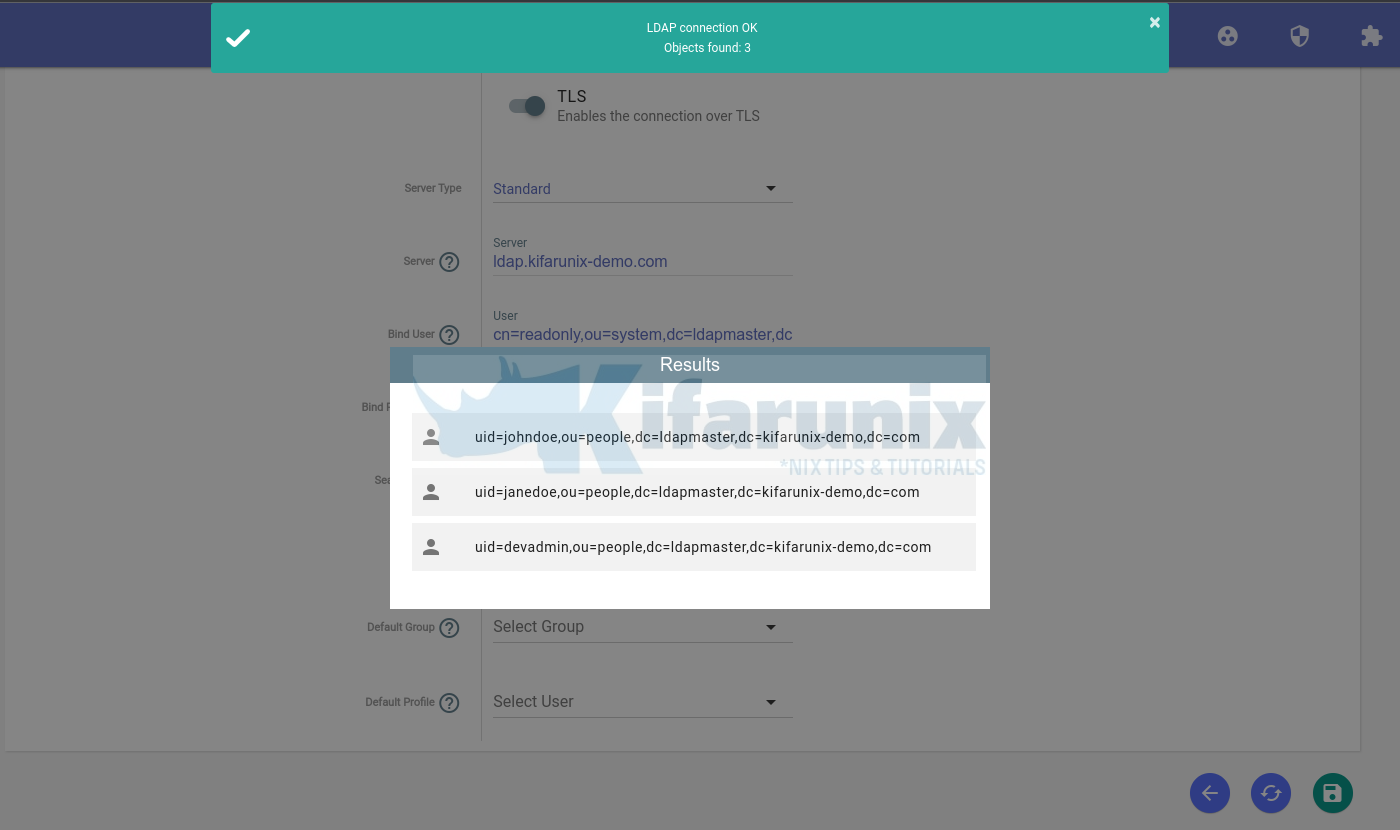

dn: cn=syspass,ou=groups,dc=ldapmaster,dc=kifarunix-demo,dc=com objectClass: groupOfNames cn: syspass member: uid=johndoe,ou=people,dc=ldapmaster,dc=kifarunix-demo,dc=com member: uid=janedoe,ou=people,dc=ldapmaster,dc=kifarunix-demo,dc=com member: uid=devadmin,ou=people,dc=ldapmaster,dc=kifarunix-demo,dc=com

認証のためにsysPassをOpenLDAPと統合する

sysPass認証用にOpenLDAPユーザー/グループを設定したら、管理者としてsysPassWebユーザーインターフェイスにログインします。

- OpenLDAPユーザーグループを作成します。

これは、sysPassでOpenLDAPユーザーが属するデフォルトのグループを指定するために必要になります。

グループを作成するには、をクリックします ユーザーとアクセス アイコン>グループ>新しいグループ。

グループを保存します。

- 次に、OpenLDAPユーザーのデフォルトプロファイルを作成します

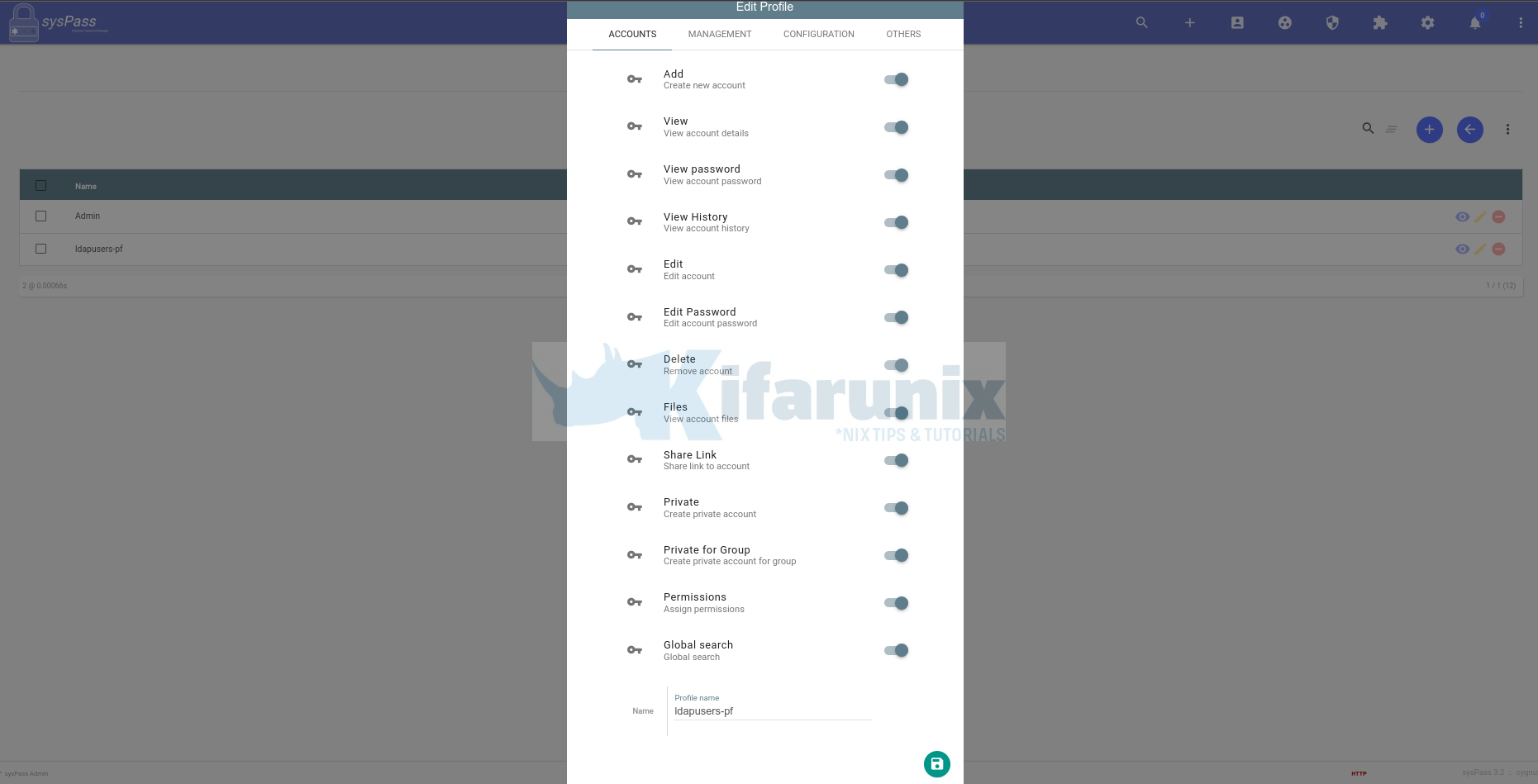

ここで、特定のユーザープロファイルに割り当てるデフォルトのアクセス許可を定義します。 プロファイルを作成するには、をクリックします ユーザーとアクセス アイコン>プロファイル>新しいプロファイル。

サンプルアカウントの許可。

残りのアクセスについては、この特定のプロファイルには何も与えませんでした。 それに応じてアクセスを自由に設定してください。

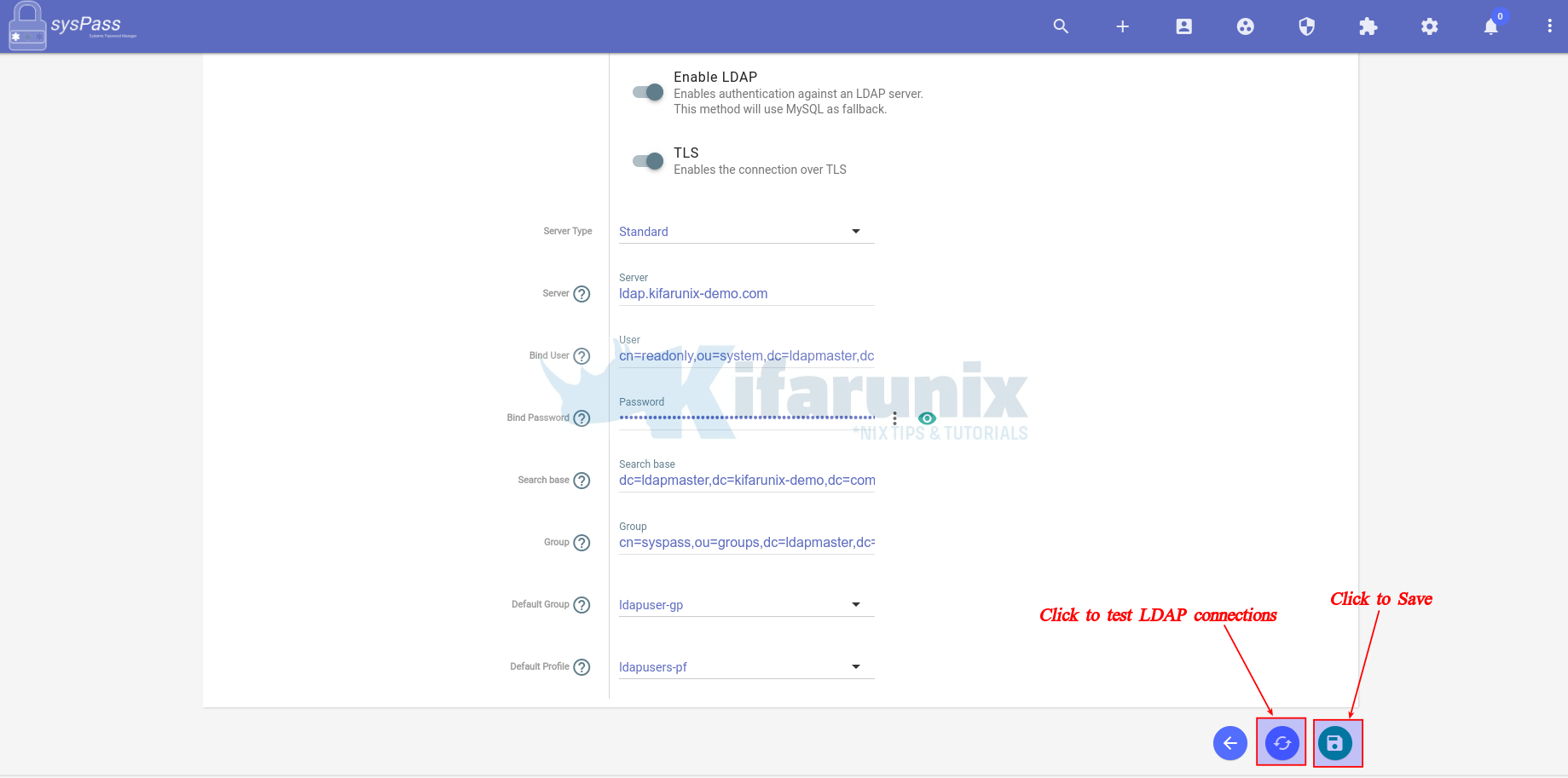

これでグループができました。 ldapuser-gp、およびプロファイル、 ldapusers-pf。

LDAPユーザーがsysPassシステムに入ると、特定のプロファイル/グループを定義できるようになるはずです。

- 次に、歯車のアイコンをクリックして構成メニューにアクセスし、[LDAP]をクリックします。

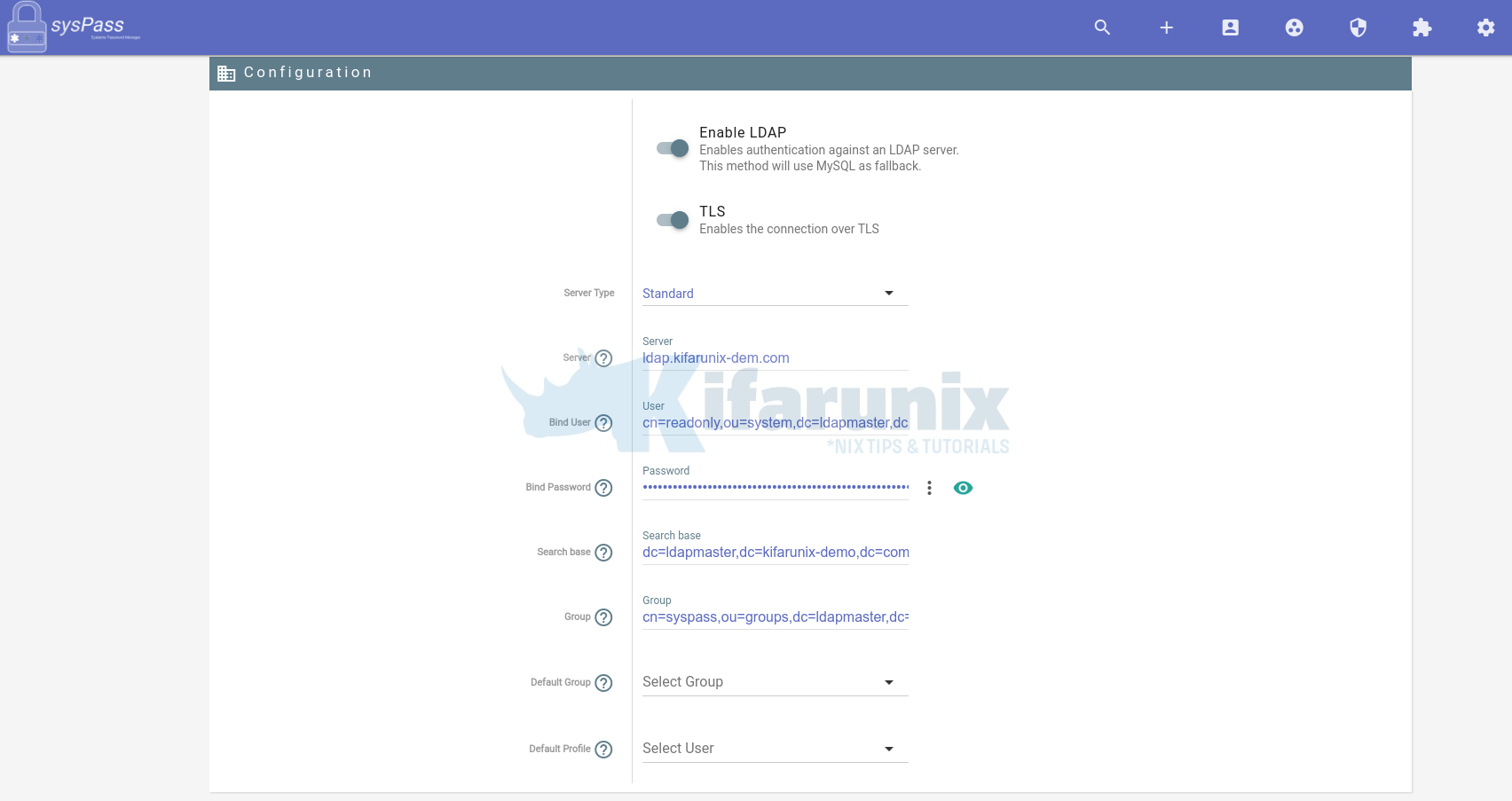

- sysPassOpenLDAP設定オプションを定義する

- ボタンを切り替えて、LDAPベースの認証を有効にします。

- OpenLDAPサーバーがTLSで構成されている場合は、TLS接続もオンにします。

- TLS接続を使用できるようにするには、次のことを行う必要があります。

- LDAPCA証明書をsysPassサーバーにインストールします

- sysPassサーバーのLDAPCAパスを次のように定義します 下に示された。

- TLS接続を使用できるようにするには、次のことを行う必要があります。

- サーバータイプ:

standard。 - サーバ:

- これは、LDAPサーバーのURLまたはIPアドレスです。 私たちのセットアップでは、 ldap.kifarunix-demo.com。

- バインドユーザー:

- これは、認証するユーザーのDNです。 私たちのセットアップでは、

cn=readonly,ou=system,dc=ldapmaster,dc=kifarunix-demo,dc=com.

- これは、認証するユーザーのDNです。 私たちのセットアップでは、

- バインドパスワード:

- ユーザーが認証するための資格情報

- これは、上記のバインドDNで指定されたユーザーのパスワードです。

- 検索ベース:

- 特定のディレクトリオブジェクトの検索を開始するOpenLDAPディレクトリ内の場所を定義します。

- 私たちのセットアップでは、ユーザーとグループの検索ベースは

dc=ldapmaster,dc=kifarunix-demo,dc=com。

- グループ:

- これは、sysPassにログインできるようにするためにユーザーが所属する必要があるグループを定義します。

- 上で見たように、私たちのセットアップのグループは

cn=syspass,ou=groups,dc=ldapmaster,dc=kifarunix-demo,dc=com。

- デフォルトグループとデフォルトプロファイル、空のままにします。

- 次に、「両替」アイコンをクリックして、LDAPサーバーへの接続を確認します。 接続をテストする前に、TLSを有効にした場合は、OpenLDAPCA証明書がインストールされていることを確認してください。

- 接続が成功すると、OpenLDAPsysPassグループ内のすべてのユーザーのリストが表示されます。

OpenLDAPサーバーのCA証明書をインストールし、sysPassサーバーでパスを定義します。

sysPassサーバーにOpenLDAPユーティリティをインストールします。

apt install ldap-utils -yLDAPCA証明書をダウンロードします。

openssl s_client -connect ldap:389 -starttls ldap -showcerts </dev/null 2>/dev/null | openssl x509-----BEGIN CERTIFICATE----- MIIDozCCAougAwIBAgIUDd/aVBaJgUpWFNUbXOHYZTIb5KYwDQYJKoZIhvcNAQEL BQAwYTELMAkGA1UEBhMCWFgxFTATBgNVBAcMDERlZmF1bHQgQ2l0eTEcMBoGA1UE CgwTRGVmYXVsdCBDb21wYW55IEx0ZDEdMBsGA1UEAwwUKi5raWZhcnVuaXgtZGVt by5jb20wHhcNMjIwMTIyMjAwOTUwWhcNMjMwMTIyMjAwOTUwWjBhMQswCQYDVQQG EwJYWDEVMBMGA1UEBwwMRGVmYXVsdCBDaXR5MRwwGgYDVQQKDBNEZWZhdWx0IENv bXBhbnkgTHRkMR0wGwYDVQQDDBQqLmtpZmFydW5peC1kZW1vLmNvbTCCASIwDQYJ KoZIhvcNAQEBBQADggEPADCCAQoCggEBANVwVxFtjvHrgTHADFmE/NfsBjnnsorD d6Hww+RDKTTdwpSQtAi5e9roP4umjLelQmIs2iPijBwFzTwh1ok7e40K0WFUCXwW O2R2FomvwXe5D5VmlXLc4jY8/z6QuSv/j27q3DT44ywV8WmtWQ732cLo6YT1e441 LeXcCn258zvH8QE4UJOErJqDijFzuSxTj0gAsHe7ef+B2rhhD9Jzh6g4RYzDWmI3 oAZT/oArfWJFf+yP9eCunn/Q+b2RVWB9/Do9MYGdqOJJcDJ1w3pAyuEUWnDqTrhR wjpIFub8lRlqrlNv7raw++aIIIUzCkl74/ReLgMRYlHAHC2pfMgLYjkCAwEAAaNT MFEwHQYDVR0OBBYEFMN/TE6ZSw95erqDLAXa/LOfRFtqMB8GA1UdIwQYMBaAFMN/ TE6ZSw95erqDLAXa/LOfRFtqMA8GA1UdEwEB/wQFMAMBAf8wDQYJKoZIhvcNAQEL BQADggEBAL+PuCNgR0MnOzl6IrxVZA9dDH0/DnMm2WjxkS3w5sfIPpUlVgSHmVeT +a9raqFrve7RXHRBwouWlO/3n0218WSns6nyl9hTWbYIlIjCTFVCEFe68Q0ulcPy AUEQBoKc6fUZCtenJDo2SVKt7dnX1EAi4Ohnig+f9zMrYFxYajdFAxJJV6wxJnnF duLYpRexUxdzOvPUP4vkP2haZmRRWBDfmj2bSQF/r3DE4Yg8nVxHndsmxcVls4wF 7ddAL/Gx5Lv3QZPpxi8ZcHV8SRCP8N5VZP+hINr/M4gw3YO/S5F0TXnq5LQP0ePD bkc1+yvlgKUPaXH20/C1COiGI+r8UGA= -----END CERTIFICATE-----

OpenLDAPCA証明書を特定のパスにインストールします。

cat > /etc/ssl/certs/openldap-ca.pem << 'EOL' -----BEGIN CERTIFICATE----- MIIDozCCAougAwIBAgIUDd/aVBaJgUpWFNUbXOHYZTIb5KYwDQYJKoZIhvcNAQEL BQAwYTELMAkGA1UEBhMCWFgxFTATBgNVBAcMDERlZmF1bHQgQ2l0eTEcMBoGA1UE CgwTRGVmYXVsdCBDb21wYW55IEx0ZDEdMBsGA1UEAwwUKi5raWZhcnVuaXgtZGVt by5jb20wHhcNMjIwMTIyMjAwOTUwWhcNMjMwMTIyMjAwOTUwWjBhMQswCQYDVQQG EwJYWDEVMBMGA1UEBwwMRGVmYXVsdCBDaXR5MRwwGgYDVQQKDBNEZWZhdWx0IENv bXBhbnkgTHRkMR0wGwYDVQQDDBQqLmtpZmFydW5peC1kZW1vLmNvbTCCASIwDQYJ KoZIhvcNAQEBBQADggEPADCCAQoCggEBANVwVxFtjvHrgTHADFmE/NfsBjnnsorD d6Hww+RDKTTdwpSQtAi5e9roP4umjLelQmIs2iPijBwFzTwh1ok7e40K0WFUCXwW O2R2FomvwXe5D5VmlXLc4jY8/z6QuSv/j27q3DT44ywV8WmtWQ732cLo6YT1e441 LeXcCn258zvH8QE4UJOErJqDijFzuSxTj0gAsHe7ef+B2rhhD9Jzh6g4RYzDWmI3 oAZT/oArfWJFf+yP9eCunn/Q+b2RVWB9/Do9MYGdqOJJcDJ1w3pAyuEUWnDqTrhR wjpIFub8lRlqrlNv7raw++aIIIUzCkl74/ReLgMRYlHAHC2pfMgLYjkCAwEAAaNT MFEwHQYDVR0OBBYEFMN/TE6ZSw95erqDLAXa/LOfRFtqMB8GA1UdIwQYMBaAFMN/ TE6ZSw95erqDLAXa/LOfRFtqMA8GA1UdEwEB/wQFMAMBAf8wDQYJKoZIhvcNAQEL BQADggEBAL+PuCNgR0MnOzl6IrxVZA9dDH0/DnMm2WjxkS3w5sfIPpUlVgSHmVeT +a9raqFrve7RXHRBwouWlO/3n0218WSns6nyl9hTWbYIlIjCTFVCEFe68Q0ulcPy AUEQBoKc6fUZCtenJDo2SVKt7dnX1EAi4Ohnig+f9zMrYFxYajdFAxJJV6wxJnnF duLYpRexUxdzOvPUP4vkP2haZmRRWBDfmj2bSQF/r3DE4Yg8nVxHndsmxcVls4wF 7ddAL/Gx5Lv3QZPpxi8ZcHV8SRCP8N5VZP+hINr/M4gw3YO/S5F0TXnq5LQP0ePD bkc1+yvlgKUPaXH20/C1COiGI+r8UGA= -----END CERTIFICATE----- EOL

ただし、1つのコマンドを使用できます。

openssl s_client -connect ldap:389 -starttls ldap

-showcerts </dev/null 2>/dev/null |

openssl x509 > /etc/ssl/certs/openldap-ca.pemsysPassOpenLDAPユーザーログイン

OpenLDAP認証用にsysPassを設定したら、最初のログインごとに必要になるため、一時的なマスターパスワードを生成する必要があります。 元の管理者パスワードが明らかにならないように、一時的なマスターパスワードが使用されます。

一時的なマスターパスワードを生成するには、adminとしてsysPassにログインし、に移動します。 構成>暗号化>一時パスワード。 に注意してください 一生 パスワードの。

新しいユーザーがログインするたびに、生成された一時的なマスターパスワードを共有します。

たとえば、LDAPユーザーjanedoeとしてログインします。

最初にクレデンシャルを入力してEnterキーを押すと、認証は失敗します。 マスターパスワードが保存されていないか間違っている。

提供されたユーザー名/パスワードと一時的なマスターパスワードを入力します。

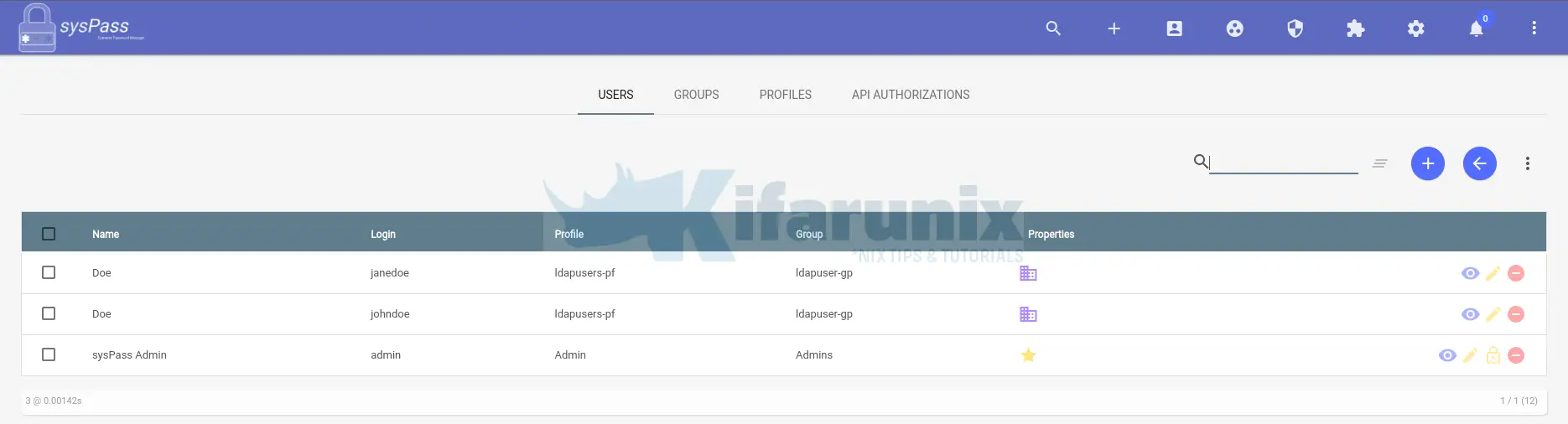

管理者サイトから、sysPassシステムに追加されたLDAPアカウントを確認できるはずです。

これが、認証のためにsysPassをOpenLDAPと簡単に統合できることです。

その他のチュートリアル

Ubuntu22.04でLDAP認証用にSSSDを設定する

認証のためにGitlabをOpenLDAPと統合する

The post 認証のためにsysPassをOpenLDAPと統合する appeared first on Gamingsym Japan.