の略 セキュアシェル、 SSH は、2つのエンドポイント間のトラフィックを暗号化する安全なネットワークプロトコルです。 これにより、ユーザーはネットワークを介してファイルを安全に接続および/または転送できます。

SSH 主に、ネットワークおよびシステム管理者が、ネットワークを介してサーバーやネットワークデバイスなどのリモート資産に安全にアクセスして管理するために使用します。 次のような強力な暗号化方式を使用します AES のようなハッシュアルゴリズム SHA-2と ECDSA クライアントとリモートシステム間で交換されるトラフィックを暗号化します。

[ You might also like: How to Secure and Harden OpenSSH Server ]

SSH 2つの認証方法を実装します。 パスワードベース 認証と 公開鍵 認証。 後者は、ブルートフォース攻撃からシステムを保護する公開鍵認証を使用してより優れたセキュリティを提供するため、より好まれます。

それを念頭に置いて、構成方法を示します SSH キーベースの認証 RHEL 9。

テストラボのセットアップ

これは私たちのセットアップがどのように見えるかです

- キーペアを生成するLinux/UNIX(UbuntuベースまたはRHELベース)システム。 このガイドでは、 Ubuntu 分布。

- RHEL 9のインスタンス(このクラウドはオンプレミスまたはクラウドVPSです)。

ステップ1:ECDSASSHキーペアを生成する

Linuxシステムにアクセスして、 SSH 次のようなキーペア。 このガイドでは、を使用してキーペアを生成します ECDSA より優れた暗号化とセキュリティを提供するアルゴリズム。

したがって、を生成するには ECDSA キーペア、コマンドを実行します:

$ ssh-keygen -t ecdsa

このコマンドは、一連のプロンプトを案内します。

デフォルトでは、キーペアはユーザーのホームディレクトリ内に保存されます。 〜/ .ssh ディレクトリ。 これをSSHキーペアの宛先として受け入れるには、を押します。 入力 それ以外の場合は、キーボードで優先パスを指定できます。 このガイドでは、デフォルトのパスを使用することにしました。

次に、パスフレーズを入力するように求められます。 これは基本的に、リモートとの接続を確立するときに提供する必要があるパスワードです。 RHEL 9 システム。 SSHキーによって提供される暗号化に加えて保護の追加レイヤーを提供します。

ただし、計画がプロセスを自動化することである場合 SSH パスワードなしの認証を保護または構成する場合は、これを空白のままにすることをお勧めします。 したがって、もう一度Enterキーを押すと、この空白のままになります。

以下は、コマンドランタイムの出力です。

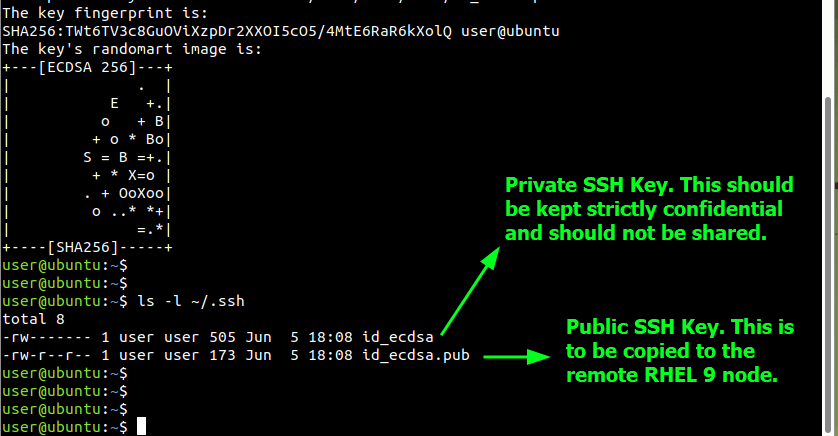

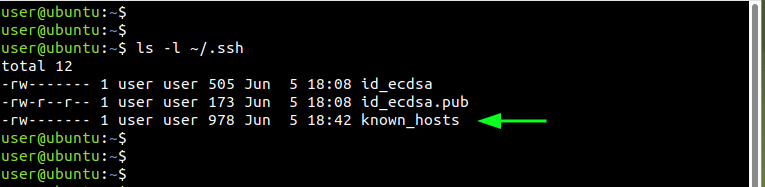

図のようにlsコマンドを使用すると、SSHキーのペアを一目で確認できます。

$ ls -l ~/.ssh

The id_ecdsa は秘密鍵です id_ecdsa.pub 公開鍵です。 秘密鍵は常に秘密にしておく必要があり、誰にも共有したり漏らしたりしないでください。 一方、接続したいリモートシステムとパブリックを共有することは自由です。

ステップ2:パブリックSSHキーをリモートRHEL9にコピーする

次のステップは、公開鍵をリモートにコピーすることです RHEL 9 実例。 これは手動で行うことも、 ssh-copy-id コマンドラインツール。 後者の方がはるかに使いやすく便利なので、次の構文を使用して呼び出します。

$ ssh-copy-id [email protected]

この場合、コマンドは次のようになります。 テクミント 通常のログインユーザーであり、 192.168.254.129 リモートユーザーのIPアドレスです。

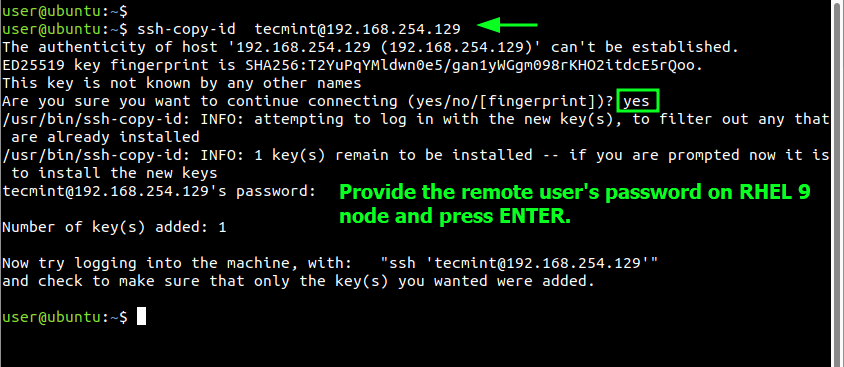

$ ssh-copy-id [email protected]

yesと入力して、接続を続行します。 次に、リモートユーザーのパスワードを入力して、Enterキーを押します。

公開鍵はにコピーされます authorized_keys のファイル 〜/ .ssh リモートユーザーのホームディレクトリのディレクトリ。 キーがコピーされると、リモートにログインできるようになります RHEL 9 公開鍵認証を使用するインスタンス。

ノート: の RHEL 9、SSHを介したrootログインは、デフォルトで無効または拒否されています。 これには正当な理由があります。攻撃者がrootアカウントを使用してログインすることを防ぎ、システム上のすべての権限を攻撃者に付与します。 したがって、rootとして公開鍵をRHELシステムにコピーすると失敗します。

RHEL9でルートログインを有効にする

rootとしてログインする必要がある場合は、デフォルトのSSH構成を次のように編集する必要があります。

$ sudo vim /etc/ssh/sshd_config

次に、 PermitRootLogin に属性 yes 変更を保存してファイルを終了します。

加えた変更を適用するには、SSHサービスを再起動します。

$ sudo systemctl restart ssh

手順3:SSH公開鍵認証を確認する

次に、公開鍵認証を確認しましょう。 これを行うには、次のようにログインします。

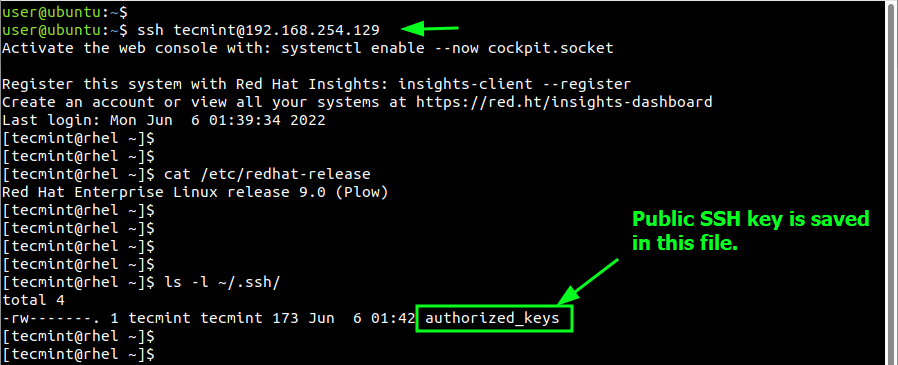

$ ssh [email protected]

今回は、パスワードの入力を求められることはなく、リモートに直接ドロップします RHEL 9 図のようにシェル。 また、の存在を確認することもできます authorized_keys 前述のようにファイル。

$ ls -l ~/.ssh

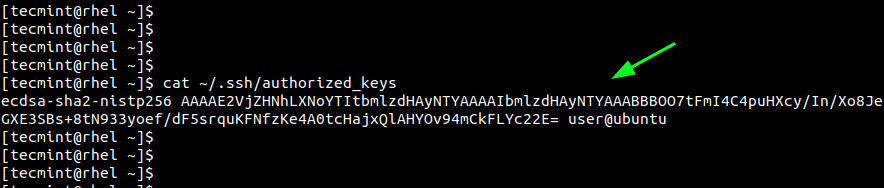

また、を表示することができます 暗号 catコマンドを使用した公開鍵ファイル。

$ cat ~/.ssh/authorized_keys

生成したLinuxデスクトップで SSH キー、と呼ばれるファイル known_hosts で生成されます 〜/ .ssh ディレクトリ。 これには、システムが接続しているすべてのリモートサーバーのフィンガープリントが含まれます。

このガイドでは、SSHキーベースの認証を正常に構成しました RHEL 9。 フィードバックは大歓迎です。

ここでTecMintで行っていることを理解する場合は、次のことを検討する必要があります。

TecMintは、あらゆる種類のLinuxの記事、ガイド、およびWeb上の書籍について、最も急速に成長し、最も信頼されているコミュニティサイトです。 何百万人もの人々がTecMintを訪れます! すべての人が無料で利用できる何千もの公開された記事を検索または閲覧できます。

あなたが読んでいるものが好きなら、感謝の印として私たちにコーヒー(または2)を買うことを検討してください。

終わりのないサポートに感謝します。

。

The post RHEL9でSSHパスワードレス認証を設定する方法 appeared first on Gamingsym Japan.