「このチュートリアルでは、LinuxでSnort侵入検知システムのアラートモードを管理する方法について説明します。

以前LinuxHintで、Snortの使用を開始する方法とSnortルールを作成する方法を示す記事を公開しました。

このドキュメントでは、Snortアラートモードとその管理方法について説明します。

このチュートリアルのすべての実用的な例には、ユーザーが簡単に理解できるスクリーンショットが含まれています。」

Snortアラートモードの概要

Snortアラートは、異常なネットワークトラフィックと疑わしい接続のレポートです。 デフォルトでは、アラートは / var / log / snort ディレクトリ。

Snortの実行時に指定できるアラートモードは7つあり、以下にリストされています。

- 速い: 高速モードの場合、Snortアラートはタイムスタンプを報告し、アラートメッセージを送信し、送信元IPアドレスとポート、および宛先IPアドレスとポートを表示します。 このモードは、 -速い 国旗。

- 満杯: 高速モードで出力される情報に加えて、フルモードでは、TTL、パケットヘッダー、データグラムの長さ、サービス、ICMPタイプ、ウィンドウサイズ、ACK、シーケンス番号が表示されます。 フルモードは、 -満杯 フラグがありますが、これはデフォルトのアラートモードです。

- コンソール: コンソールに高速アラートを出力します。 このモードは、 -コンソール 国旗。

- Cmg: このアラートモードは、テスト目的でSnortによって開発されました。 ログを保存せずに、コンソールに完全なアラートを出力します。 モードは、 -cmg 国旗。

- 靴下を外す: これは、Unixソケットを介してアラートレポートを他のプログラムにエクスポートするのに役立ちます。 アンソックモードは、 -A フラグを解除します。

- Syslog: syslog(System Logging Protocol)モードでは、Snortはアラートログをリモートで送信します。 このモードは、 -s 国旗。

- なし: このモードでは、Snortはアラートを生成しません。

この記事はに焦点を当てています 高速、フル、コンソール と cmg 出力分析を含むモード。

Snort高速モードアラート

次のコマンドは、高速アラートでSnortを実行します。 snort プログラムを呼び出します。 the -c フラグはsnort.confファイルを示します。 -q (バナーと初期情報を印刷せずに)静かな報告を指示し、 -A アラートタイプを決定します。この場合は高速です。

sudo snort -c /等/snort/snort.conf -q -A 速い

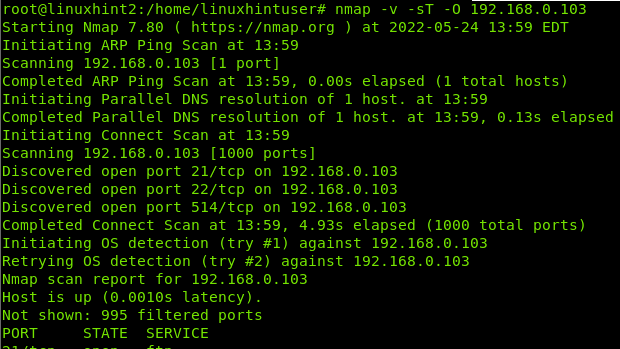

ノート: このチュートリアルでは、別のコンピューターからXmas手法を使用して積極的なフィンガープリントスキャンを開始し、Snortがどのように反応して報告するかを示します。 Xmasスキャンコマンドを以下に示します。

sudo nmap -v -sT -O 192.168.0.103

アラートは下に保存されます / var / log / snort。 高速アラートの場合、正しいログファイルは次のとおりです。 /var/log/snort/snort.alert.fast。

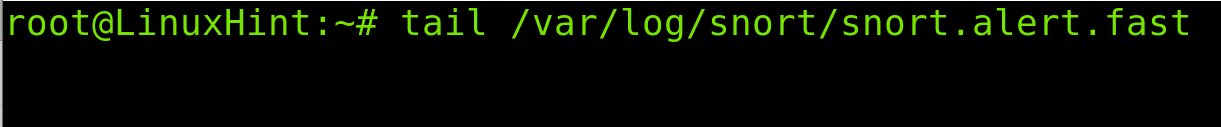

したがって、アラートを読み取るには、次のコマンドを実行します。

しっぽ /var/ログ/snort/snort.alert.fast

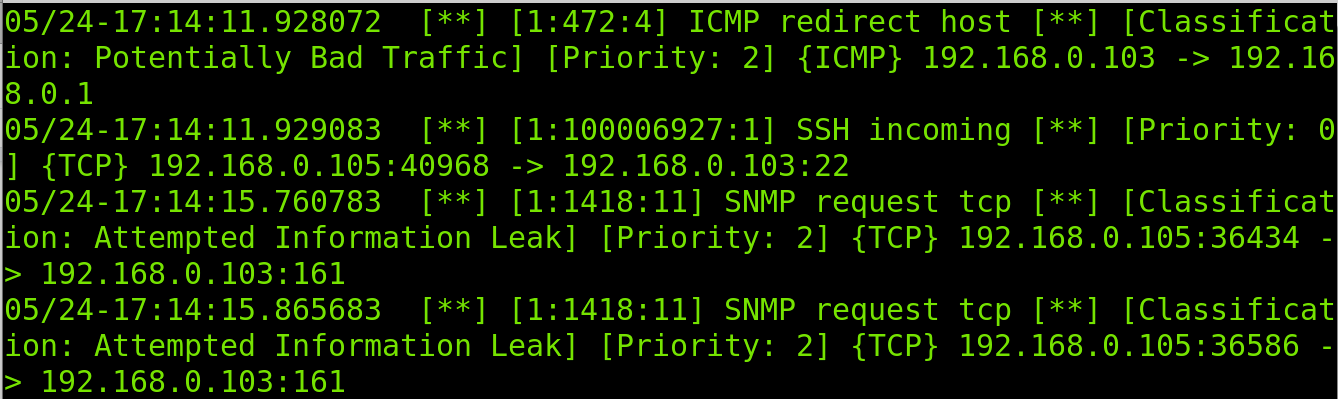

下のスクリーンショットでわかるように、高速出力は非常に単純です。 まず、Nmapがターゲットを検出するために使用する疑わしいICMPパケットを検出します。 次に、Nmapが開いているポートを検出するために使用するSSHおよびSNMPプロトコルへの着信トラフィックを検出します。

報告される情報には、インシデントの時間と種類、送信元と宛先のIPアドレス、プロトコル、関連するサービス、および優先度が含まれます。

ノート: Snortの出力が長すぎるため、2つのスクリーンショットに分割しました。

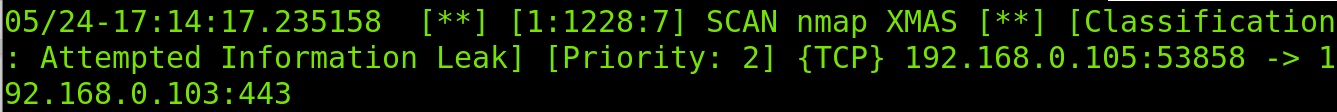

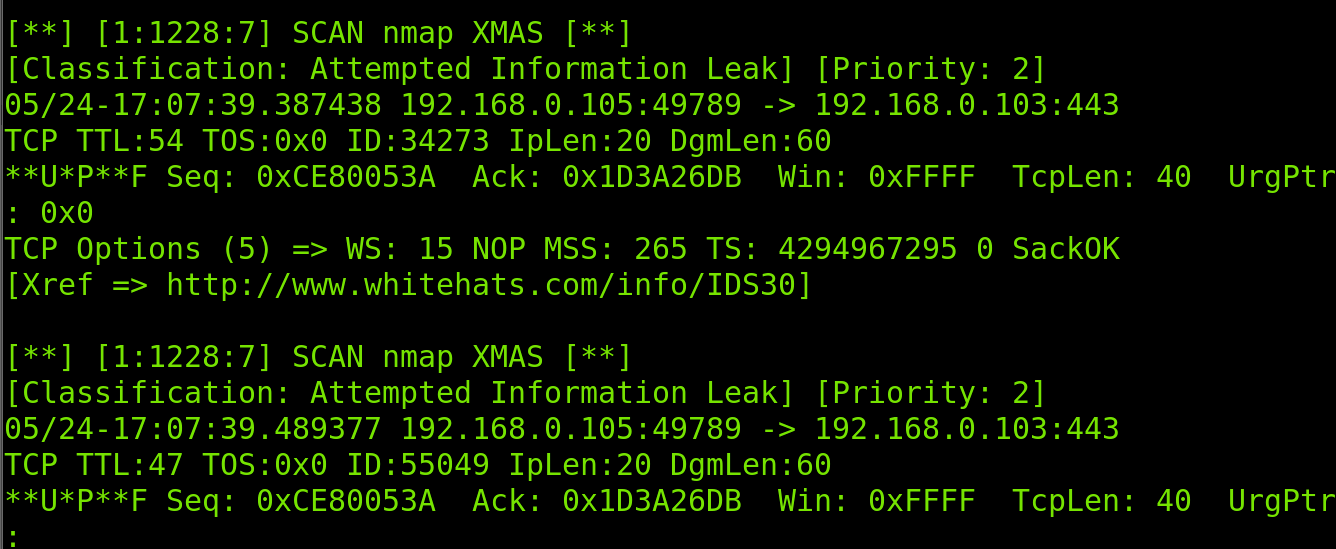

スキャン特性に関する初期情報を収集した後、Snortは最終的にそれがXmasスキャンであることに気付きました。

上に示したように、高速スキャンは最もユーザーフレンドリーな出力を返し、シンプルさを保ちます。

Snortフルモードアラート

明らかに、フルモードアラートは完全な出力を返します。 フルモードがデフォルトモードであり、ログファイルがデフォルトモードであることを明確にすることが重要です。 / var / log / snort/alert。 したがって、完全なアラートを読み取るには、コマンドlessを実行します / var / log / snort/alert。

この例では、完全なアラートでSnortを起動します。次に、同じXmasスキャンで、このチュートリアルの前のセクションで説明したことが示されています。

使用されるすべてのフラグは、前の例と同じです。 唯一の違いは、定義されたフルモードです。

sudo snort -c /等/snort/snort.conf -q -A 満杯

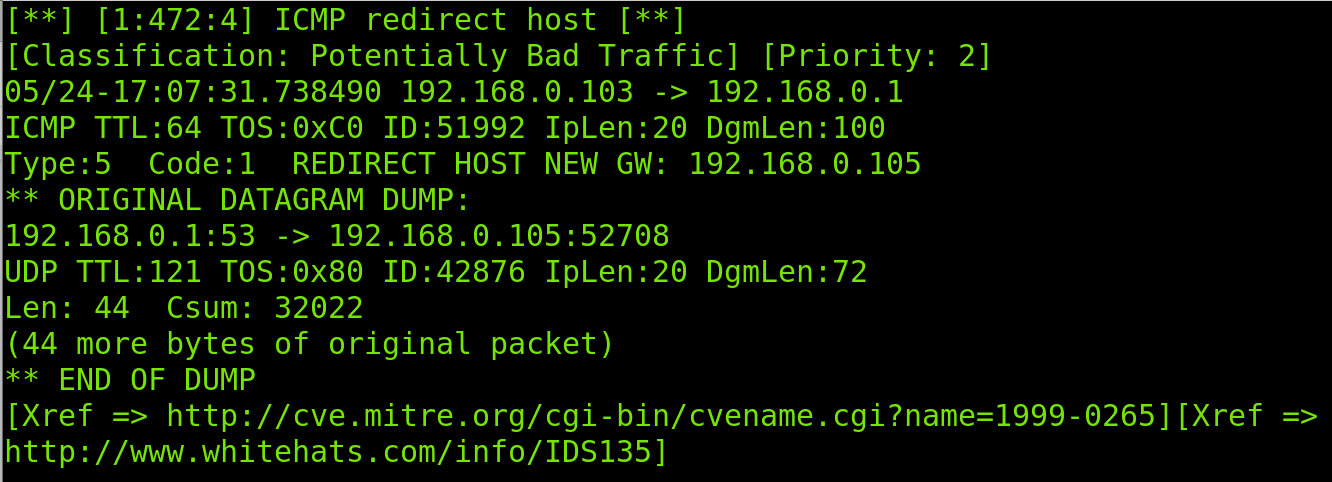

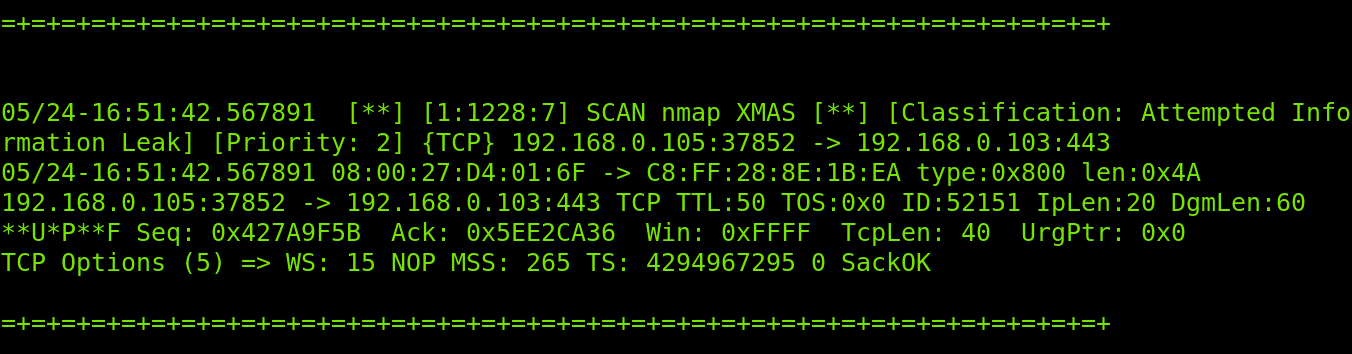

次の画像でわかるように、ICMPパケット検出フェーズでは、完全なアラート出力は、高速スキャンで出力された情報を含むTTL、パケットヘッダー長(IpLen)、およびデータグラム長(DgmLen)も返します。

ノート: Snortの出力が長すぎるため、このセクションでは、3つのスクリーンショットに分割しました。

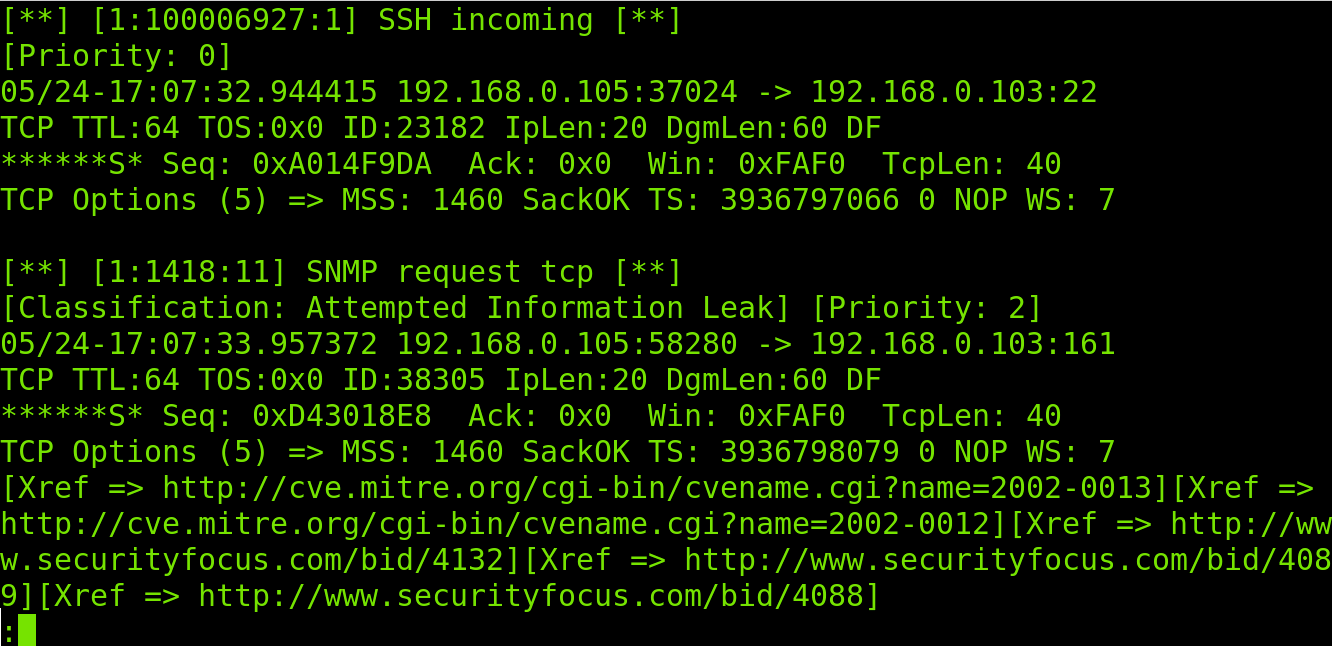

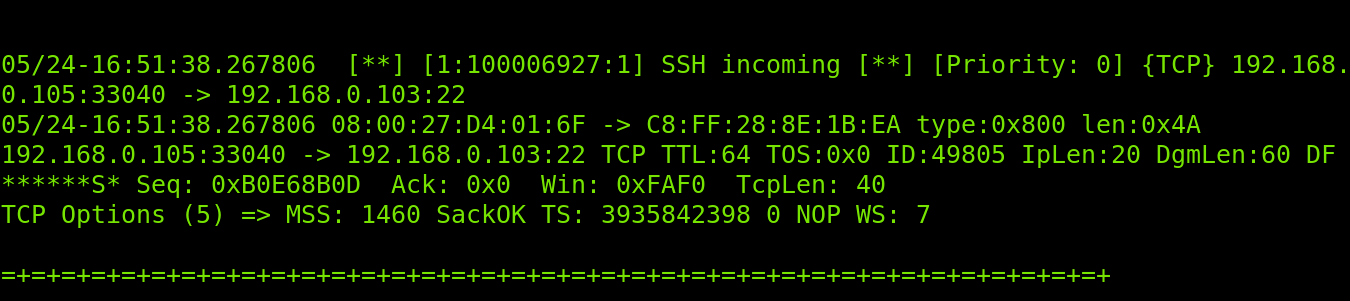

以下のスクリーンショットでは、TCPプロトコルレポートに、シーケンス番号、確認応答(Ack)、最大セグメントサイズ(MSS)、タイムスタンプ(TS)、およびウィンドウサイズも表示されています。

最後に、Snortは、トラフィックがXmasスキャンに属していることを認識します。

高速スキャンと同様に、Snortはすべてのインシデントと完全なトラフィックの進行状況を報告します。

Snortコンソールモードアラート

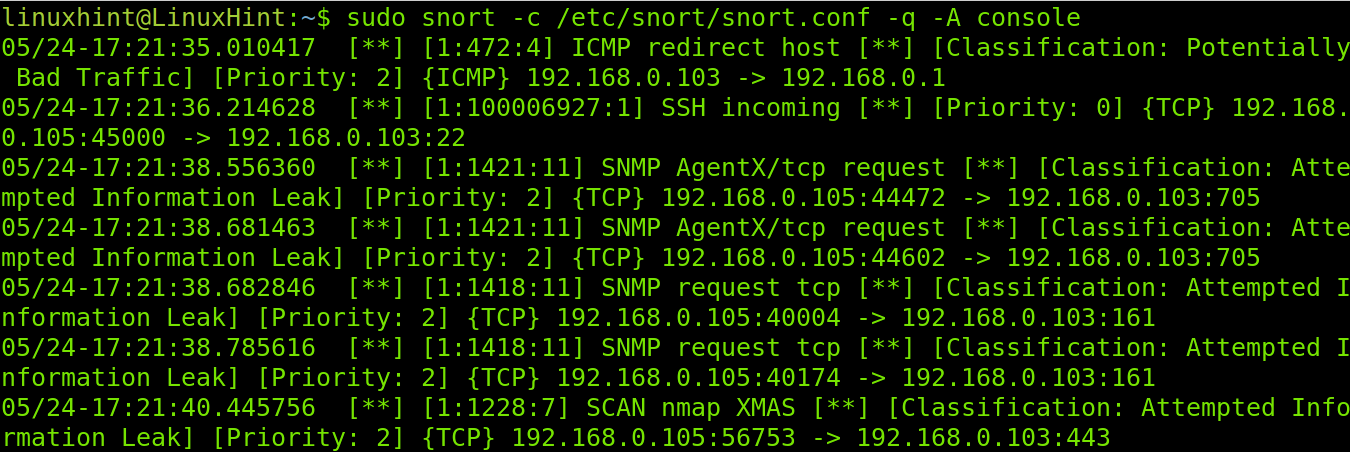

アラートコンソールモードでは、Snortが実行されているコンソールに出力が表示されます。 構文は常に同じです。 唯一の変更は コンソール 後の仕様 -A 国旗。

sudo snort -c /等/snort/snort.conf -q -A コンソール

以下のスクリーンショットでわかるように、出力はコンソールに表示されます。 このモードを使用する場合、ログを読み取る必要はありません。

上の画像では、コンソールモードが単純な出力を返すことがわかります。

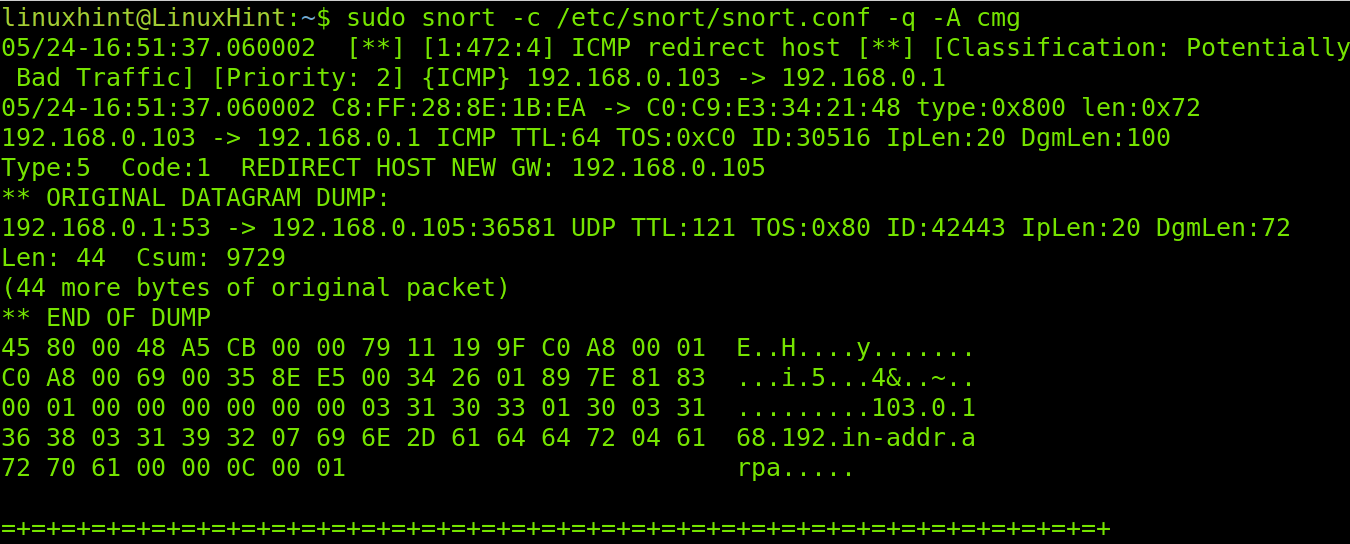

SnortCmgアラートモード

Snort cmgアラートは、テストのみを目的としています。 Cmg出力はログファイルに保存されません。 情報は、コンソールモードを使用する場合と同様にコンソールに表示されますが、フルモードを使用する場合と同じ情報を返します。

Snortをcmgアラートモードで実行するには、以下のコマンドを実行します。

ノート: Snortの出力が長すぎるため、このセクションでは、3つのスクリーンショットに分割しました。

sudo snort -c /等/snort/snort.conf -q -A コンソール

以下のスクリーンショットに示されているように、アラートプロセスは以前のモードと同じです。

最後に、フルモードで返されたすべての情報を含むXmasスキャンが報告されます。

Snortの主なアラートモードについては以上です。 この記事の冒頭で述べたSnortルールを構成および作成する方法を説明するこのチュートリアルと前のチュートリアルを読んだ後、Snortを実装する準備が整います。 LinuxHintでは、Snortに関するより多くの知識を共有し続けます。

結論

Snortのような侵入検知システム(IDS)は、ネットワークとシステムを保護するための優れたリソースです。 ご覧のとおり、Snortは非常に柔軟性があり、フラグを置き換えるだけでユーザーのニーズに適合させることができます。 その柔軟性は、カスタムルールの作成と管理に関する前回の記事でも証明されています。 市場にはOSSECのようなIDSの選択肢がたくさんありますが、Snortは依然としてシステム管理者の間で最も人気のあるものの1つです。 プロトコルがどのように機能するかを知っているユーザーにとって、Snortの学習と実装は非常に簡単な作業であり、ネットワークセキュリティに関する重要な知識を組み込むための優れたプロセスです。 Snortへの対応はすべてのシステム管理者にとって必須であることに言及する価値があります。 IDSはネットワークトラフィックを分析するため、これはコンピューターのオペレーティングシステムとは独立したネットワークに実装できます。

さまざまなアラートモードでSnortを実行する方法と、それらの出力を理解する方法を説明するこのドキュメントをお読みいただき、ありがとうございます。 LinuxとSnortの専門的なチュートリアルについては、引き続きフォローしてください。

The post Snortアラート appeared first on Gamingsym Japan.