このガイドでは、Wazuhを使用してModSecurityログを処理する方法について説明します。 ModSecurity 生成されたアラートログを処理して分析と視覚化を向上させるために、WAFをWazuhと統合することができます。

Wazuhを使用してModSecurityログを処理する

Wazuhを使用してModSecurityログを処理するため。

Wazuhサーバーをインストールしてセットアップします。

まだ構成されていない場合は、以下のガイドを使用してWazuhをインストールおよびセットアップします。

Ubuntu22.04にWazuhManagerをインストールして構成する

RockyLinux8にWazuhサーバーをインストールする

ModSecurityWAFをインストールして設定する

Webサーバーでは、ModSecurity WAFをインストールしてアクティブ化し、Webサーバーを攻撃から保護する必要があります。 ModSecurity WAFをインストールおよび設定する方法については、以下のガイドを使用できます。

Ubuntu22.04にApacheを使用してModSecurityをインストールする

DockerコンテナにApacheを使用してModSecurity3をインストールする

Modsecurityロギング

デフォルトでは、ModSecurityログは攻撃関連のログをHTTPサーバーエラーログファイルまたはModSecurity監査ログファイルに記録します。

Wazuhを使用してModSecurityログを処理できるようにするには、HTTPサーバーに書き込まれるログをWazuhエージェントを使用して収集し、処理のためにWazuhマネージャーにプッシュする必要があります。

現在の設定では、ModsecurityWAFはApacheエラーログファイルにログを記録しています。

grep denied /var/log/apache2/error.logサンプルログ;

[Sat Apr 30 23:42:36.559613 2022] [:error] [pid 4504:tid 140114027435584] [client 127.0.0.1:57026] [client 127.0.0.1] ModSecurity: Access denied with code 403 (phase 2). Matched phrase "bin/ls" at ARGS:doc. [file "/etc/modsecurity/crs/rules/REQUEST-932-APPLICATION-ATTACK-RCE.conf"] [line "518"] [id "932160"] [msg "Remote Command Execution: Unix Shell Code Found"] [data "Matched Data: bin/ls found within ARGS:doc: /bin/ls"] [severity "CRITICAL"] [ver "OWASP_CRS/3.2.0"] [tag "application-multi"] [tag "language-shell"] [tag "platform-unix"] [tag "attack-rce"] [tag "paranoia-level/1"] [tag "OWASP_CRS"] [tag "OWASP_CRS/WEB_ATTACK/COMMAND_INJECTION"] [tag "WASCTC/WASC-31"] [tag "OWASP_TOP_10/A1"] [tag "PCI/6.5.2"] [hostname "localhost"] [uri "/"] [unique_id "Ym2fPFtd6Nody7X50nHgUwAAAAA"]ModSecurityログを読み取るようにWazuhエージェントを構成する

したがって、Apacheエラーログを読み取り、ModSecurityイベントを処理のためにWazuhマネージャーにプッシュするようにWazuhエージェントを構成できるようになりました。

vim /var/ossec/etc/ossec.conf以内 <ossec_config> と </ossec_config>、以下の構成行を貼り付けます。

<localfile>

<log_format>apache</log_format>

<location>/var/log/apache2/access.log</location>

</localfile>

<localfile>

<log_format>apache</log_format>

<location>/var/log/apache2/error.log</location>

</localfile>

ファイルを保存して終了します。

構文エラーがないか確認してください。

/var/ossec/bin/wazuh-syscheckdエラーがない場合、終了ステータスは0です。

Wazuhエージェントを再起動します。

systemctl restart wazuh-agentWazuhModSecurityログ処理を確認する

デフォルトでは、Wazuhマネージャーには、視覚化と分析を向上させるためにModSecurityイベントを処理できるルールセットが付属しています。

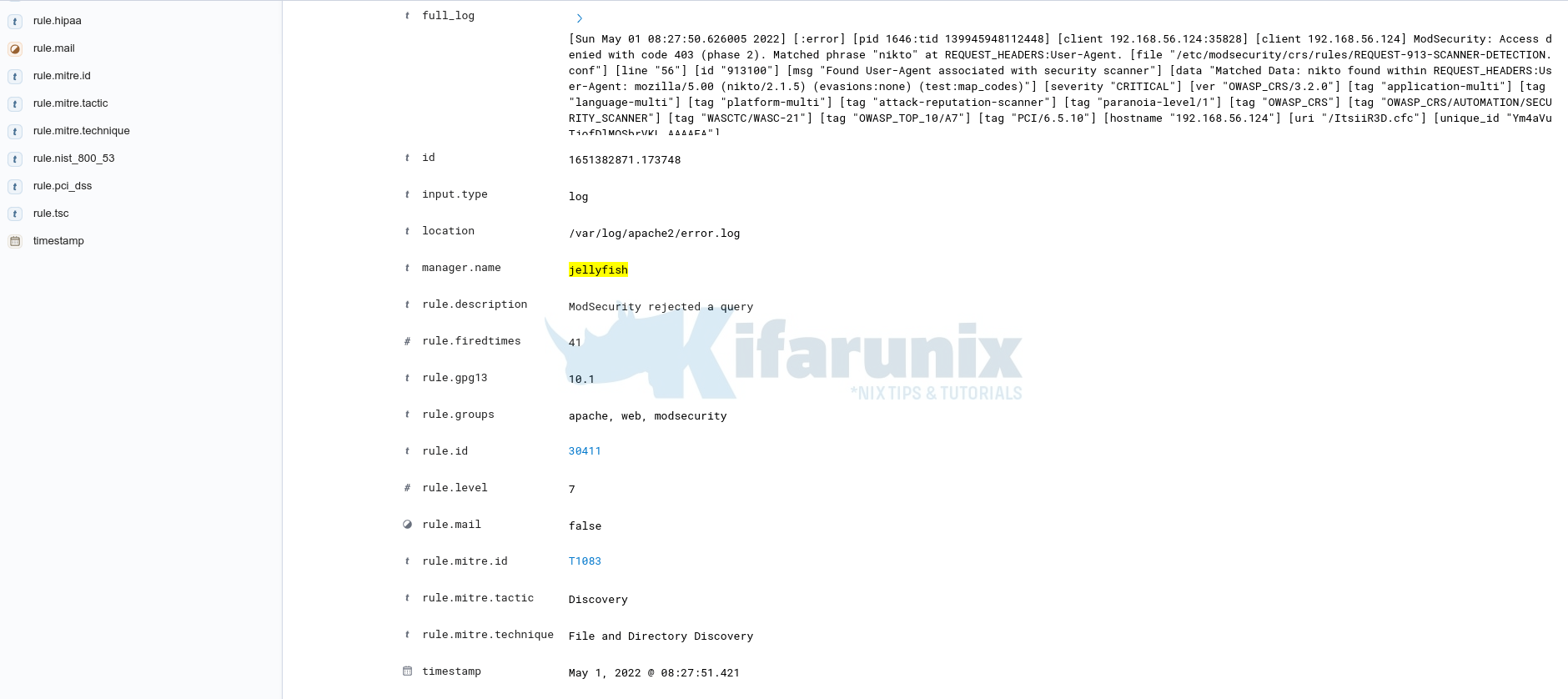

したがって、Wazuh Webインターフェイスに移動し、ModSecurityログを送信するWazuhエージェントに関連するイベントを確認します。

サンプルイベント;

イベントの拡大;

これが、Wazuhを使用してModSecurityログを簡単に処理する方法です。

ModSecurityログにさらに処理を適用したいですか? 以下のガイドを確認してください。

ELKスタックでのModSecurityログの処理と視覚化

その他のチュートリアル

ModSecurityログ用のKibana視覚化ダッシュボードを作成する

libModSecurityを使用してWordPressログインページへのアクセスを特定のIPに制限する

The post Wazuhを使用してModSecurityログを処理する appeared first on Gamingsym Japan.