AWSパブリッククラウドで管理するための広範なインフラストラクチャがありますか? その場合、脆弱性について環境とインフラストラクチャを検査および監視することが重要です。 そして幸いなことに、AWSには独自の最も広く使用されているサービスがあります。 AWSインスペクター。

Amazon Inspectorは、AWSコンピューティングリソースを継続的にスキャンし、影響を受けるリソースを自動的に検出する脆弱性管理サービスです。 また、このチュートリアルでは、AWSインスペクターとは何か、およびAWSクラウドでインスペクターを実行して脆弱性を見つける方法を学習します。

読んで、AWS Inspectorでセキュリティホールのパッチを適用してください!

前提条件

このチュートリアルは、ステップバイステップの手順で構成されています。 フォローしたい場合は、次のものが揃っていることを確認してください。

AWSクラウドでAmazonInspectorを有効にする

AWS Inspectorは、AWSコンピューティングリソースの操作を妨げる可能性のある脆弱性や問題を処理するAWSサービスです。 ただし、AWSインフラストラクチャを検査する前に、サービスにサブスクライブしてAWSInspectorを有効にする必要があります。

1.お気に入りのWebブラウザを開き、 AWSマネジメントコンソール、AWSアカウントでログインします。

AWS組織を使用して、複数のAWSアカウントでAWSインスペクターを一元管理できます。 また、将来アカウントが増えた場合は、簡単にサービスを有効にできます。

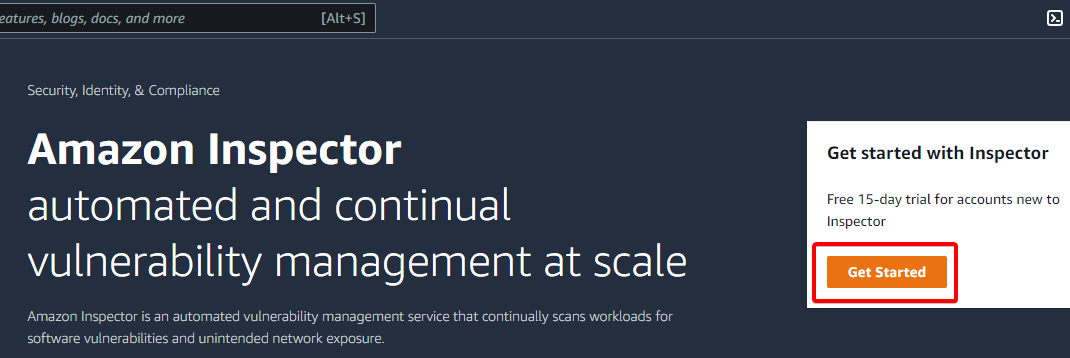

2. AWS Management Consoleで、上部の検索ボックスでインスペクターを検索し、[インスペクター]メニュー項目をクリックしてクリックします。 ブラウザは、AWS Inspectorの詳細が表示されるページにリダイレクトされます(ステップ3)。

3. Amazon Inspectorページで、以下に示すように[Get Started]ボタンをクリックして、AWSInspectorの有効化を初期化します。

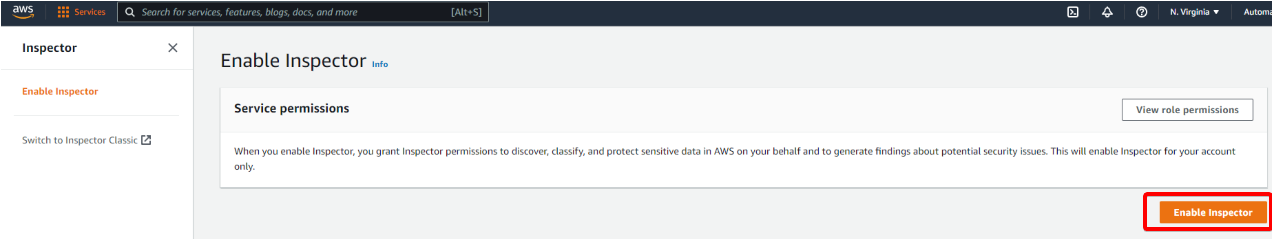

4.最後に、[インスペクターを有効にする]ボタン(右下)をクリックして、AWSインスペクターを有効にします。 インスペクターを有効にすると、すべてのスキャンタイプがデフォルトで有効になります。

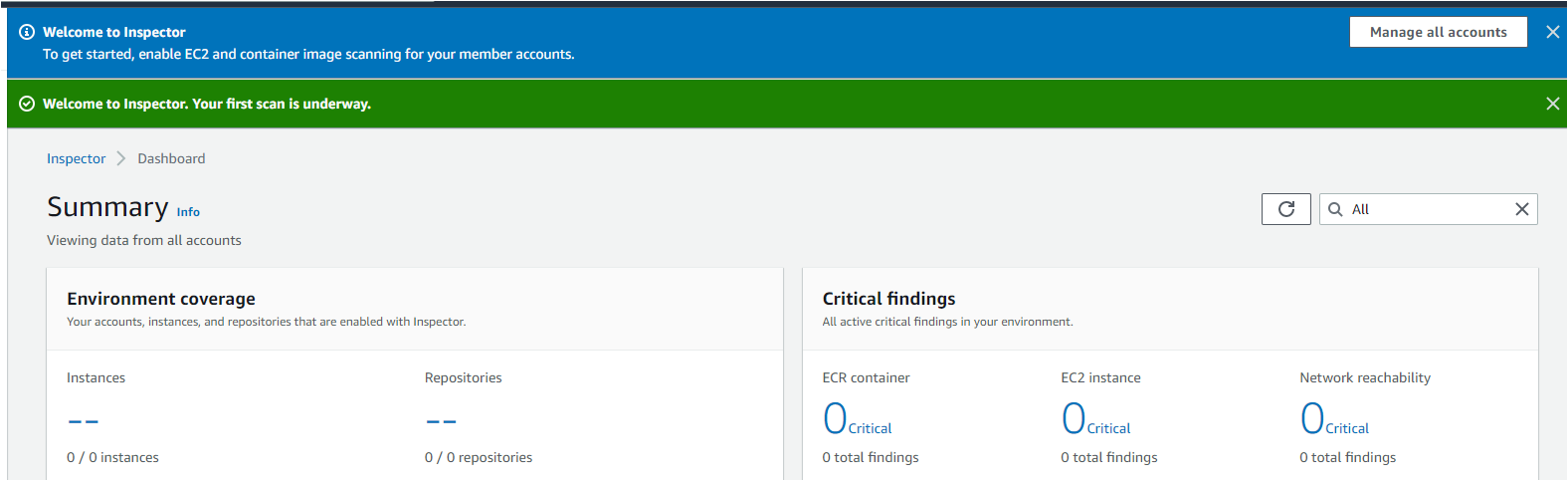

AWS Inspectorを有効にすると、ブラウザは、以下に示すように、上部にウェルカムメッセージが表示されたAWSInspectorダッシュボードページにリダイレクトされます。

現在のところ、環境カバレッジには0個のインスタンスとリポジトリが表示されます。 AWS Inspectorを有効にした後、最初はインフラストラクチャをスキャンするのに数分かかります。

AWSクラウドのAWSEC2インスタンスでスキャンを実行する

AWSCloudでAWSInspectorを有効にしたところ、AWSCloudでAWSEC2インスタンスをスキャンする準備が整いました。 AWS Inspectorは、AWSEC2インスタンスにインストールされているすべてのソフトウェアとネットワークコンポーネントを検査します。

1.お気に入りのSSHクライアントを使用してUbuntuマシンにログインします。

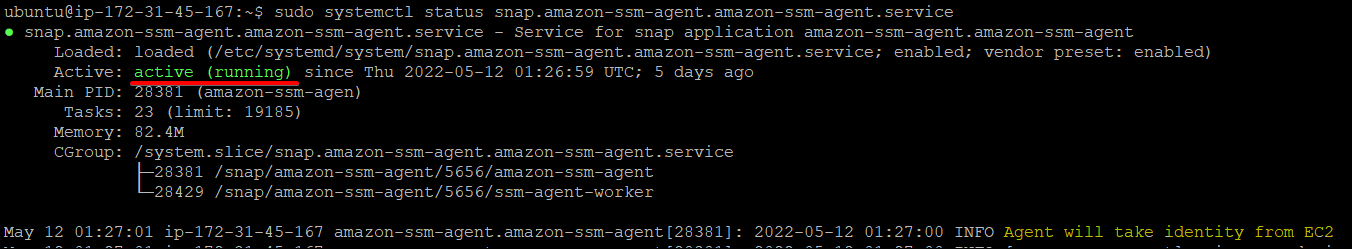

2.次に、以下のsystemctlコマンドを実行して、 SSMエージェント。 SSMエージェントは、EC2インスタンスのソフトウェアアプリケーションインベントリに関する情報を収集します。

SSMエージェントはデフォルトですべてのAWSEC2インスタンスにインストールされますが、エージェントのステータスを確認することが不可欠です。

sudo systemctl status snap.amazon-ssm-agent.amazon-ssm-agent.service

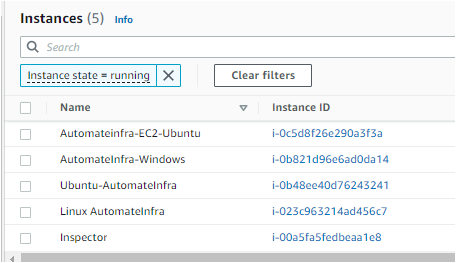

3. Amazon EC2ダッシュボードに移動し、AWSアカウントのEC2インスタンスの数を数えます。

以下に示すように、us-east-01リージョンのAWSアカウントで現在実行されているインスタンスは5つあります。

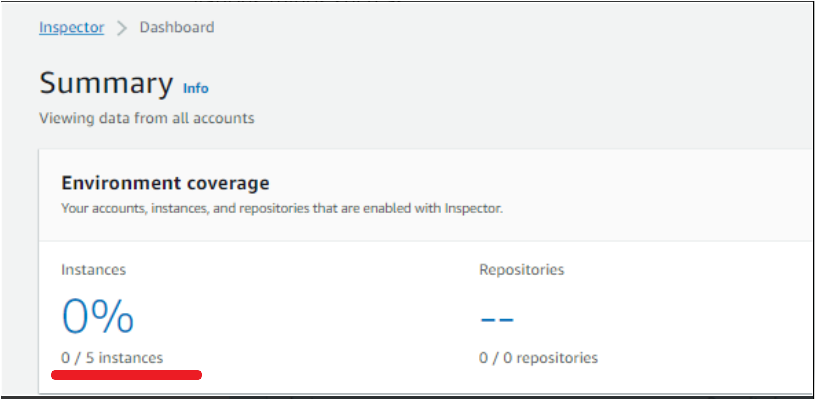

4.次に、AWS Inspector Dashboardに移動します。ここで、[Environmentcoverage]セクションが表示されます。 環境カバレッジは、複数のAWSアカウント、AWS EC2インスタンス、ECRリポジトリなど、AmazonInspectorによってスキャンされたリソースの総数を提供します。

環境またはAWSリソースを継続的にスキャンでき、後でAWSインスペクターがすべての問題と脆弱性の結果をに公開します Amazon EventBridge。

以下のスクリーンショットでは、AWSInspectorがスキャンした5つのインスタンスを確認できます。

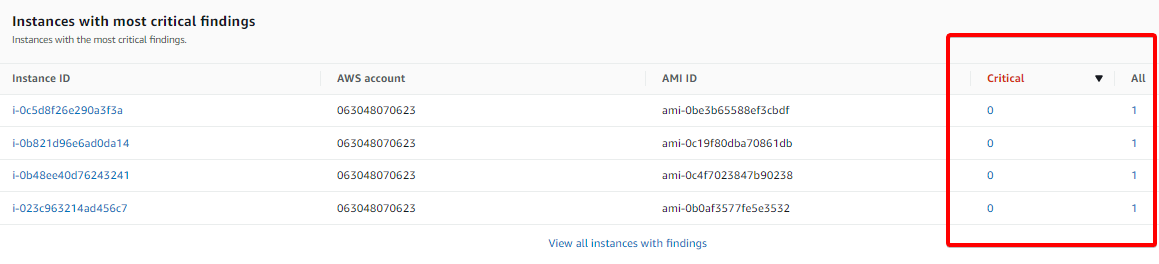

また、環境に不可欠な脆弱性と環境内のすべての調査結果の総数を提供する重大な調査結果を確認することもできます。

AWSインスペクターは、環境全体で高レベルの結果を提供する、適切に構造化されたダッシュボードを提供します。

以下では、各インスタンスの重要な結果はゼロ(0)ですが、AWS Inspectorは[すべて]列に1つを示しました。これは、優先度の高い結果を意味します。

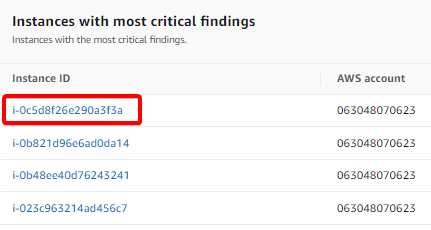

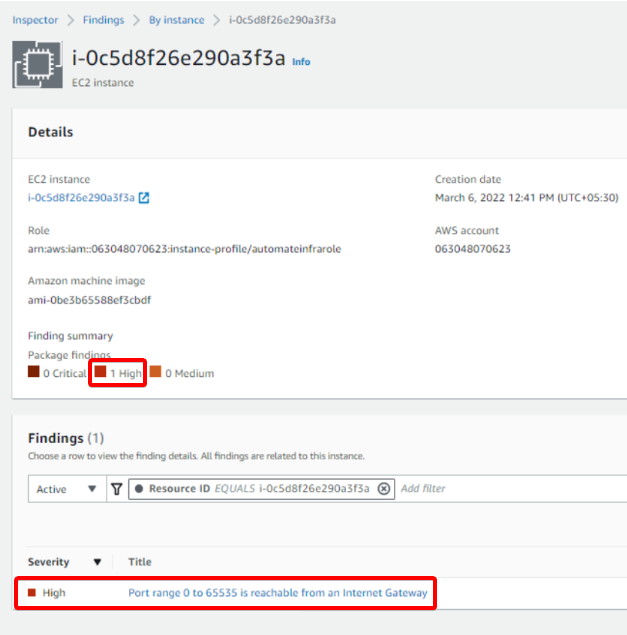

5.いずれかのインスタンスをクリックして、重要な調査結果にアクセスします。

以下に、1つの優先度の高い結果を示します。 この優先度の高い結果は、ポート範囲0〜65535がインターネットゲートウェイから到達可能であることを示すタイトルを示しています。 この発見は、インフラストラクチャが多くのポートを開くことはリスクであると警告しています。

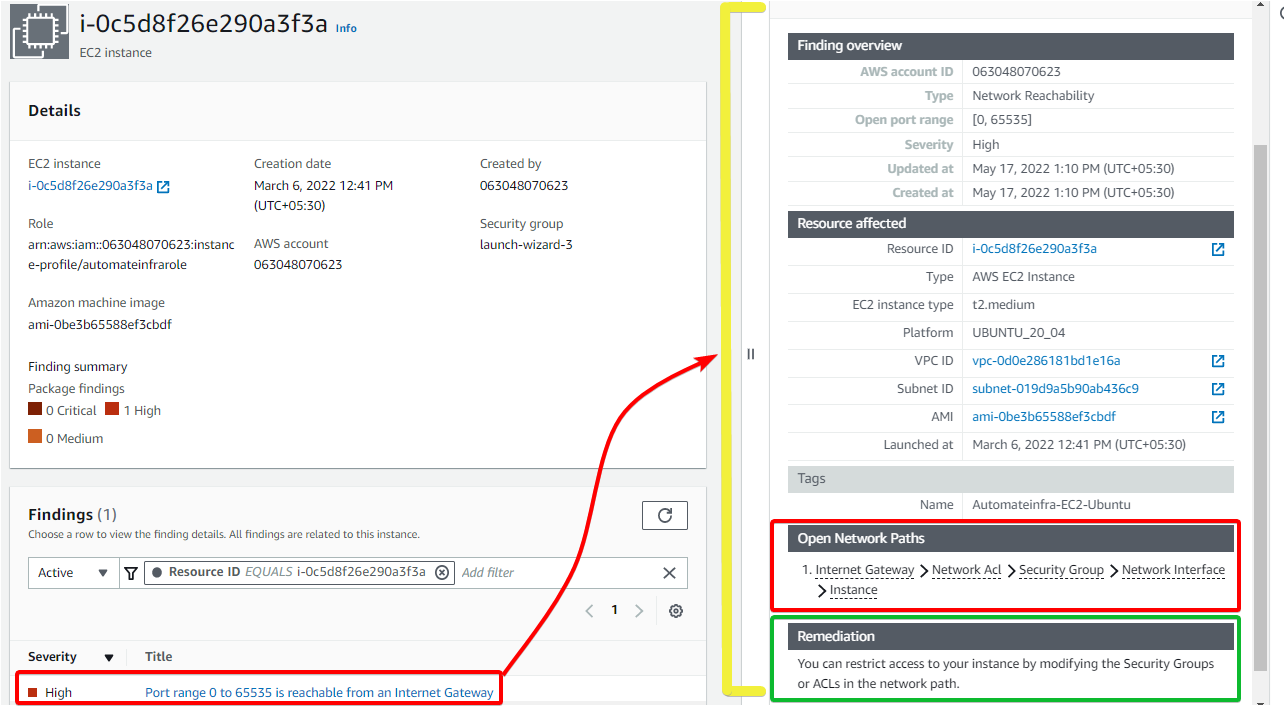

6.最後に、以下に示す重大度の表の下にある[高]をクリックして、脆弱性や攻撃者がシステムを攻撃する可能性のあるネットワークなどの調査結果の詳細を確認します。

以下に示すように、オープンネットワークパスは、セキュリティ上の懸念を引き起こしているネットワークが、インターネットゲートウェイ>ネットワークACL>セキュリティグループ>ネットワークインターフェイス> AWSクラウドのインスタンス(赤いボックス)からのものであることを示しています。

また、AWS Inspectorが修復(緑色のボックス)を提供しているので、それに基づいて行動することができます。

AWSECRリポジトリでスキャンを実行する

以前にAWSEC2インスタンスをスキャンし、優先度に基づいて重要な調査結果を確認しました。 ただし、今回は、に保存されているコンテナ画像をスキャンします Amazon Elastic Container Registry(ECR) ソフトウェアの脆弱性。

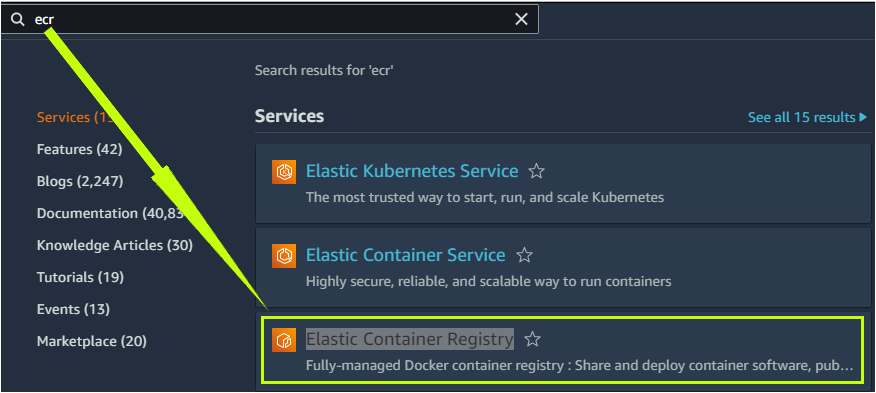

1. AWS Management Consoleで、ecrを検索し、以下に示すElasticContainerRegistryメニュー項目を選択します。

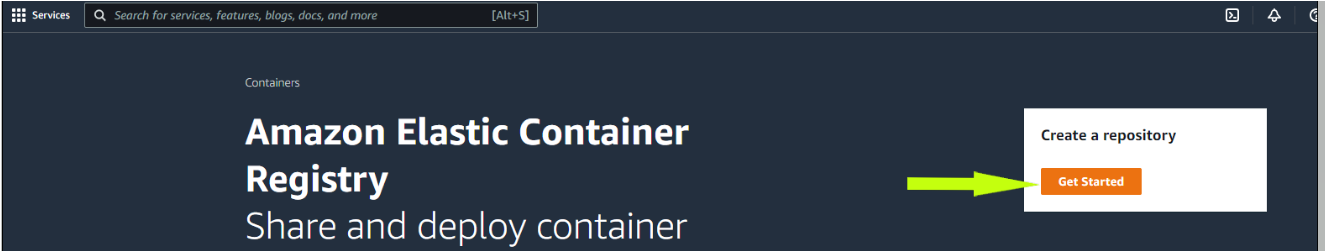

2.次に、[はじめに](右上)ボタンをクリックして、ECRリポジトリを作成します。

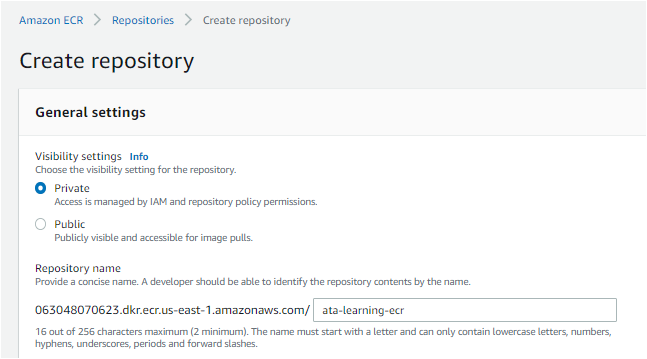

3.可視性設定やリポジトリ名など、新しいリポジトリの詳細を指定し、[保存]ボタン(下部)をクリックして新しいリポジトリを保存します。 リポジトリ名は好きなように選択できますが、このチュートリアルの選択はata-learning-ecrです。

リポジトリを保存した後、ブラウザはAmazon Elastic Container Registryページにリダイレクトします(ステップ4)

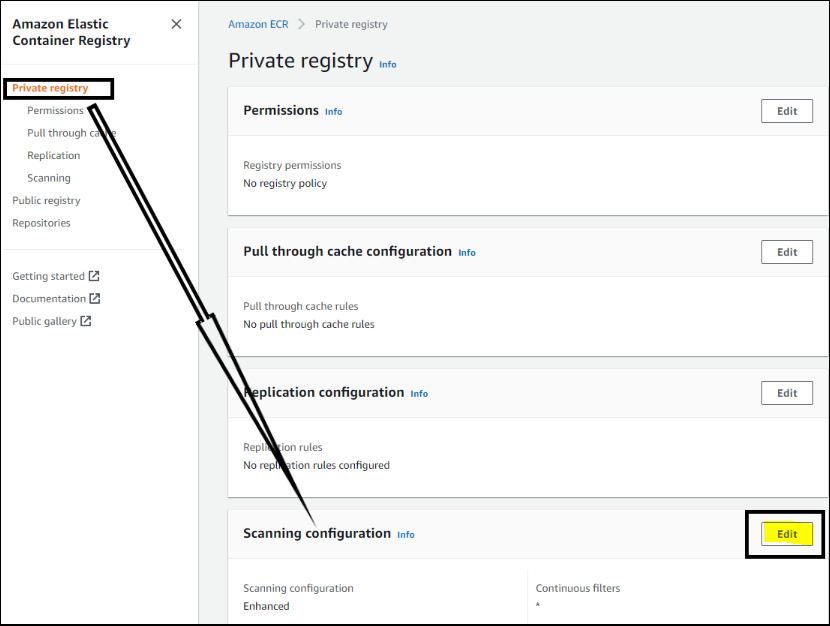

4.次に、[プライベートレジストリ]ページ(左側のパネル)に移動し、[スキャン構成]セクションの[編集]をクリックして、レジストリ設定を編集します。

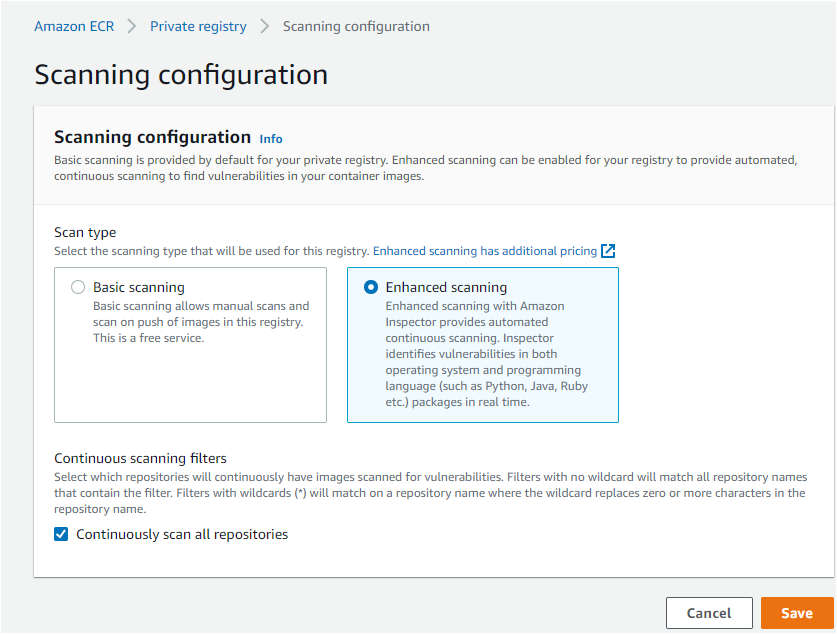

5.次の手順でスキャン構成を編集します。

- を選択 強化されたスキャン オプション。 強化されたスキャンにより、AWSInspectorはすべてのAWSECRリポジトリを自動的にスキャンできます。 このオプションでは、リポジトリレベルでの連続スキャンまたはオンプッシュスキャンのどちらかを選択できます。

- チェックしてください すべてのリポジトリを継続的にスキャンします 箱。 連続スキャンには、オンプッシュスキャンと自動再スキャンが含まれます。

- クリックしてください 保存 ボタンをクリックして構成を保存します。

オンプッシュスキャンスキャンは、画像をプッシュした場合にのみ機能します。

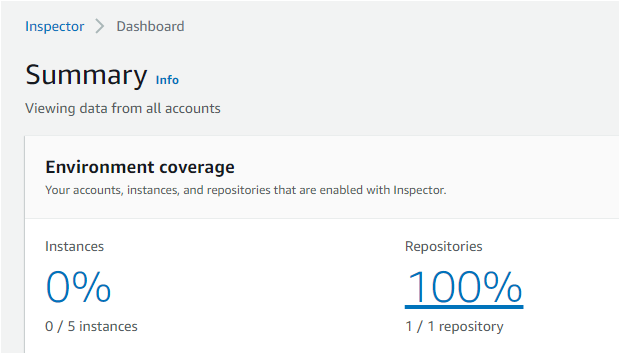

6. AWS Inspectorのメインページに戻ると、[概要]ページに、作成したばかりの環境カバレッジ内の1つのリポジトリが表示されます。 以下の要約は、AWSInspectorがECRリポジトリを検出/スキャンしたことを示しています。

リポジトリの下の100%をクリックすると、ブラウザがアカウント管理ページにリダイレクトされ、スキャンの詳細を表示できます。

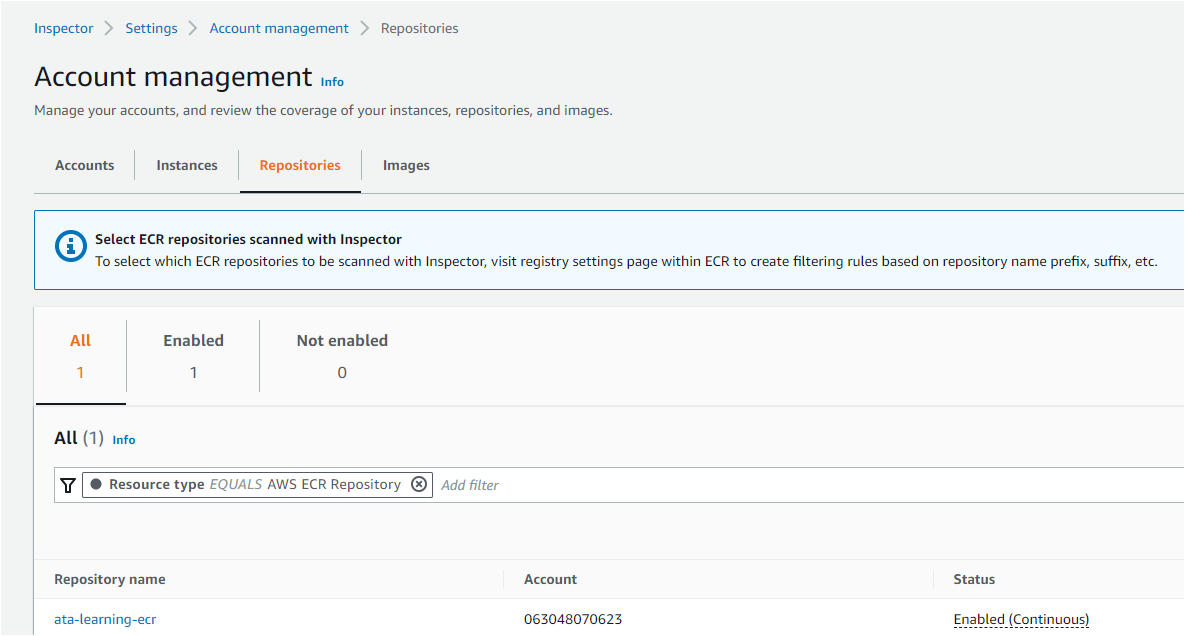

7.最後に、アカウント管理ページの詳細の[リポジトリ]タブをクリックして、スキャンの詳細を表示します。

以下に示すように、AWS Inspectorがこのリポジトリに対してこれまでに行った問題や調査結果はなく、作成したECRリポジトリにセキュリティリスクがないことを示しています。

結論

このチュートリアルでは、AWSInspectorを使用してAWSEC2インスタンスとAWSクラウド内のAWSECRのセキュリティホールを検出する方法を学習しました。 安全なクラウドインフラストラクチャを構築することは非常に重要です。AWSInspectorは、脆弱性をスキャンするために使用する必要のあるサービスです。

この時点で、この知識を他のAWSサービスで使用し、AmazonInspectorで強力なサービスを保護する準備が整いました。

AWS Inspectorは、AWSCloudWatchやCloudTrailなどのさまざまなAWSサービスと統合されます。

The post セキュリティホールを発見するためのガイド appeared first on Gamingsym Japan.