証明書ベースの認証は、ユーザーのIDを検証するための非常に堅牢で安全なメカニズムです。 ただし、最近まで、Azure ADで使用できるようにするには、Active Directoryフェデレーションサービス(AD FS)を展開する必要がありました。 Microsoftは最近、Azure AD証明書ベースの認証サービス(Azure CBA)を導入しました。これにより、証明書ベースの認証の実装が大幅に簡素化されます。

フェデレーション証明書ベースの認証のアーキテクチャは次のようになり、ADFSはユーザーのサインイン要求とMicrosoftAzureActiveDirectoryの中央に配置されます。

Active Directoryフェデレーションサービス(AD FS)を使用した証明書ベースの認証

新しいAzureAD証明書ベースの認証サービスは、方程式からAD FSを排除し、証明書ベースのログインがAzureActiveDirectoryと直接通信できるようにします。

AzureActiveDirectory証明書ベースの認証

AzureAD証明書ベースの認証の長所と短所 ^

AAD証明書ベースの認証には、ユーザーと管理者の両方の観点から多くの利点があります。 これらには以下が含まれます:

- 証明書ベースの認証をサポートするために必要な追加のインフラストラクチャはありません。

- 509証明書ベースの認証は、間違いなくフィッシングに対する最も強力な保護の1つです。

- ブラウザベースおよびOfficeクライアントアプリケーションのログインをサポートします。

- 条件付きアクセスやMFAなどの他のAzureADセキュリティ保護と組み合わせることができます。

- これは無料のAzureサービスです。

- ActiveDirectoryフェデレーションサービスは必要ありません。

Azure AD証明書ベースの認証の制限は何ですか? 注意すべき点がいくつかあります。

- お客様は、独自の公開鍵インフラストラクチャ(PKI)を構成し、ユーザーとデバイスに証明書をプロビジョニングする必要があります。

- 認証局のヒントはサポートしていません。

- Windowsデバイスでのログインでのスマートカードの使用はサポートされていません。

- 現在、オンライン証明書ステータスプロトコル(OCSP)またはライトウェイトディレクトリアクセスプロトコル(LDAP)のURLはサポートされていません。

- AzureADCBAを使用して他の証明書からユーザーへのアカウントバインディングを構成することはできません。

- 現時点では、CBAが有効になっている場合、パスワード認証を無効にすることはできず、パスワードを使用してサインインするオプションが表示されます。

Azure AD証明書ベースの認証はどのように機能しますか? ^

AzureAD証明書ベースの認証が有効になっている場合のログオンプロセスを見てみましょう。 ユーザーがAzureAD証明書ベースの認証で保護されているアプリにアクセスしようとすると、フローは次のようになります。

- ユーザーがMicrosoftCloudSaaSアプリケーションにアクセスしようとしました。

- ユーザーがサインインする必要がある場合、ユーザーはにリダイレクトされます https://login.microsoftonline.com。

- ユーザーはAzureADサインインページにログインします。

- この時点で、Azure ADは、AzureAD証明書ベースの認証が有効になっているかどうかを確認します。 Azure AD証明書ベースの認証が有効になっている場合、ユーザーにはログインプロンプトに次の追加オプションが表示されます。

証明書オプションを使用したサインインの選択

- ユーザーがクリックすると 証明書でサインイン リンクの場合、次の場所にあるcertauthエンドポイントにリダイレクトされます。 https://certauth.login.microsoftonline.com。 これにより、相互認証が実行され、TLSハンドシェイクの一部としてクライアント証明書が要求されます。

- Azure ADがクライアント証明書を要求し、ユーザーが使用するクライアント証明書を選択して[OK]をクリックします。

- Azure ADは、証明書が取り消されておらず、有効であることを確認します。 次に、証明書とユーザーアカウント間の証明書マッピングを検証します。

ユーザーが有効で、MFAを必要とする条件付きアクセスポリシーが割り当てられている場合、ポリシーの構成方法に応じて、証明書がMFAプロンプトを満たすか、別の要素が必要になる場合があります。

サインインプロセスはAzureADで完了し、正常なサインインを検証するためにプライマリ更新トークンを送り返します。

これで、ユーザーはアプリケーションリンクに正常にアクセスできます。

Azure AD証明書ベースの認証はどこで構成されていますか? ^

ルート証明書、中間証明書、発行者証明書、およびオプションのユーザー名バインディングをアップロードした後、Azureポータルでこの機能を有効にできます。

証明書ベースの認証をアクティブ化する手順

グローバル管理者としてサインインすると、次の場所でAzureAD証明書ベースの認証を有効にして構成できます。

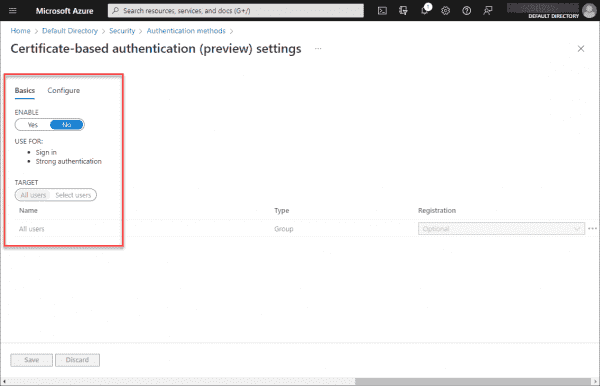

クリック AzureActiveDirectory>セキュリティ>認証方法>ポリシー>証明書ベースの認証>基本。 次に、をクリックします の上 証明書ベースの認証を有効にします。

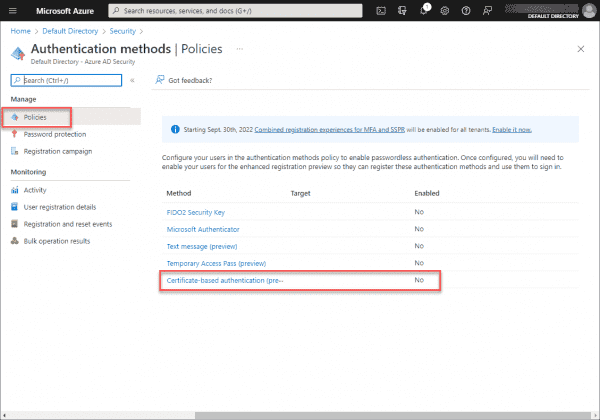

以下に示すように、Azure ADの証明書ベースの認証は、認証方法プロファイルの下で構成可能なポリシーです。

証明書ベースの認証を有効にするためのナビゲート

Azure AD証明書ベースの認証を有効にすることは、対象となるユーザーの構成に加えて、簡単に切り替えることができます。

AzureAD証明書ベースの認証を有効にする

まとめ ^

新しいAzureAD証明書ベースの認証サービスは、証明書を介した認証を簡素化して、クラウドベースのアプリケーションにアクセスします。

4sysopsニュースレターを購読してください!

ただし、制限があります。 たとえば、企業は独自の公開鍵インフラストラクチャ(PKI)を持っている必要があり、スマートカードは現在サポートされておらず、パスワードによる認証は並行してアクティブなままです。

。

The post Azure AD証明書ベースのユーザー認証– 4sysops appeared first on Gamingsym Japan.